OpenID Connect

統合プロファイルのOpenID Connect タイプを設定するには、次の役職が必要です:

- 統括システム管理者

Alma統合は、ユーザー認証のOpenID Connect標準をサポートしています。詳細については、[デベロッパーネットワーク] を参照してください。

Almaのスタッフユーザー(またはPrimo VEユーザー)がログインを試みると、Auth0やAzureなどのOpenID Connect標準をサポートするシステムを使用してユーザー認証を処理できます。これは、Almaのソーシャルログインプロセスと同様の方法で機能します。

Primo VE情報については、Primo VEのユーザー認証の設定を参照してください。

複数の OpenIDConnect統合プロファイルはAlmaで定義できます。これにより、学生や教職員など、ユーザーのさまざまなグループごとに、それぞれユーザー認証を定義できます。

OpenID Connect統合プロファイルの作成

この認証方法を使用する場合は 、OpenID Connect統合プロファイルを作成して設定する必要があります。

OpenID Connect統合プロファイルを作成するには:

- 統合プロファイルリストページ(設定メニュー > 一般 > 外部システム > 統合プロファイル)を開きます。

- 統合プロファイルを追加を選択します。

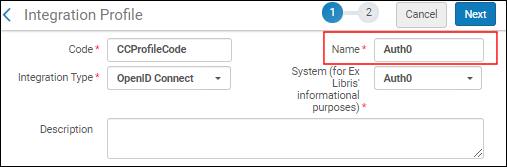

- [統合タイプ]ドロップダウンから、[OpenID Connect]を選択します。

- [システム]ドロップダウンから、 使用しているOpenIDConnect認証システムを示すオプションを選択します。

- この統合プロファイルのコードと名前を入力します。この名前は Primoのログインオプションのラベルとして使用されます:

- 次へを選択します。

- 保存した後、この統合プロファイルの使用を開始したい場合、有効を選択します。後でプロファイルを有効にしたい場合、非アクティブを選択します。

- OpenID Connect認証システムによって提供される以下の情報を入力します。

- アプリID

- アプリシークレット

- 既知のURL-以下のすべてのフィールドにデフォルトのOIDC情報を自動的に入力する場合に選択します。これによりあなたの時間を節約し、 すべてのフィールドが正しく表示されていることを確実にすることができます。既知のURLを使用しないことを選択した場合は、以下のフィールドに手動で入力してください。

- 承認エンドポイント

- トークンエンドポイント

- スコープ-スコープのスペース区切りリストを選択します。認証プロセスの最小範囲は「openid」です 。

- 一致するクレーム-ユーザーIDを含むクレームコード。'sub'になるほとんどのOpenIDプロバイダーの場合、サブジェクト識別子。 別のクレームコードを選択した場合、 [UserInfoエンドポイント]フィールドが開き、アクセストークンを使用してUserInfoエンドポイントを呼び出して、追加のクレームを取得できます。 Almaは、id_tokenまたはUserInfoリクエストの出力のいずれかで、設定されたクレームを使用してユーザーを検索します。

- [認証の強制] AlmaがOIDCを介してユーザーを認証する際、認証を強制する場合に選択します。これにより、 ユーザーが正しい機関で適切に認証されるようになります。

- 状態パラメータをBase64でエンコードする - これを選択すると、 リレー状態パラメータをbase64でエンコードします (URLエンコードではなく)。これはAWSとの統合で必要になる場合があります。

- ログアウトURL - ログアウト後にシステムがリダイレクトするログアウトURLを 追加します。これにより、同じOpenIDプロバイダーに接続されている他のシステムからユーザーがログアウトされます。

- 保存を選択します。