OpenID-Verbindung

Zur Konfiguration eines OpenID Connect-Integrationsart-Profils müssen Sie über die folgende Rolle verfügen:

- Allgemeiner Systemadministrator

Die Alma-Integration unterstützt den OpenID Connect-Standard für die Benutzerauthentifizierung. Für weitere Informationen siehe Developer Netzwerk.

Wenn ein Alma-Mitarbeiter (oder ein Primo VE-Benutzer) versucht, sich anzumelden, kann die Benutzerauthentifizierung mithilfe von Systemen verarbeitet werden, die den OpenID Connect-Standard unterstützen, z. B. Auth0 und Azure. Dies funktioniert ähnlich wie bei der Anmeldung in sozialen Netzwerken in Alma.

Informationen zu Primo VE finden Sie unter Konfiguration der Benutzer-Authentifizierung für Primo VE.

In Alma können mehrere OpenID Connect-Integrationsprofile definiert werden. Auf diese Weise können Sie für verschiedene Benutzergruppen unterschiedliche Benutzerauthentifizierungen definieren, beispielsweise für Studenten und Fakultätsmitarbeiter.

Integrationsprofil für OpenID-Verbindung erstellen

Wenn Sie diese Authentifizierungsmethode verwenden möchten, müssen Sie ein OpenID-Verbindung-Integrationsprofil erstellen und konfigurieren.

Um ein Integrationsprofil für OpenID-Verbindung zu erstellen:

- Öffnen Sie die Seite Liste der Integrationsprofile (Konfigurationsmenü > Allgemein > Externe Systeme > Integrationsprofile).

- Klicken Sie auf Neues Integrationsprofil

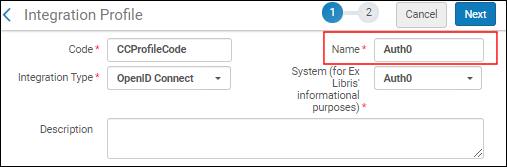

- Wählen Sie aus der Dropdown-Liste Integrationstyp OpenID Connect aus.

- Wählen Sie aus der Dropdown-Liste System die Option aus, die das von Ihnen verwendete OpenID Connect-Authentifizierungssystem darstellt.

-

Geben Sie einen Code und einen Namen für dieses Integrationsprofil ein. Dieser Name wird in der Beschriftung für die Login-Option in Primo verwendet:

- Klicken Sie auf Weiter.

- Klicken Sie auf Aktiv, wenn Sie dieses Integrationsprofil nach dem Speichern verwenden möchten. Wählen Sie Inaktiv aus, wenn Sie möchten, dass das Importprofil einem späteren Zeitpunkt aktiviert werden soll.

- Geben Sie die folgenden Informationen ein, die vom OpenID Connect-Authentifizierungssystem bereitgestellt werden:

- App-ID

- API Secret

- Bekannte URL - Wählen Sie diese Option, um alle unten stehenden Felder automatisch mit den Standard-OIDC-Informationen auszufüllen. Das spart Ihnen Zeit und hilft sicherzustellen, dass alle Felder richtig definiert sind. Wenn Sie die bekannte URL nicht verwenden möchten, füllen Sie die folgenden Felder manuell aus.

- Autorisierungsendpunkt

- Token-Endpunkt

- Umfänge - Wählen Sie eine durch Leerzeichen getrennte Liste von Umfängen aus. Der Mindestumfang für den Authentifizierungsprozess ist 'openid'.

- Übereinstimmende Mahnungen – Mahnungscode, der die Benutzer-ID enthält. Bei den meisten OpenID-Anbietern wäre dies 'sub', die Betreff-ID. Wenn Sie einen anderen Mahnungscode wählen, öffnet sich das Feld "UserInfo-Endpunkt", in dem Sie den UserInfo-Endpunkt mit dem Zugriffstoken aufrufen können, um die zusätzlichen Mahnungen abzurufen. Alma findet den Benutzer unter Verwendung der konfigurierten Mahnung entweder im id_token oder in der Ausgabe der UserInfo-Anfrage.

- Authentifizierung erzwingen, – Wählen Sie dies, wenn Sie möchten, dass eine Authentifizierung erzwungen wird, wenn Alma Benutzer via OIDC authentifiziert. Dies hilft sicherzustellen, dass der Benutzer bei der richtigen Institution authentifiziert wird.

- (Neu für August) Base64 kodiert den Statusparameter - Wählen Sie dies, um den Relay-Statusparameter in Base64 zu kodieren (anstelle der URL-Kodierung). Dies kann für die Integration mit AWS erforderlich sein.

- Klicken Sie auf Speichern.