Inicio de Sesión/Cierre de Sesión Único basado en SAML

- Administrador general del sistema

Alma es compatible con el perfil SSO de Navegador Web SAML 2.0. Esto permite que Alma intercambie la autenticación y la información de autorización, permitiendo que un usuario inicie la sesión o termine de un sistema externo y que se inicie o cierre la sesión de manera automática en Alma, o al revés.

Después de la activación del perfil de Alma y la configuración de terceros, el personal de soporte de su institución cambia el acceso directo de inicio de sesión de Alma a la siguiente URL (véase Sus nombres de dominio de Alma): https://<dominio de Alma>/SAML.

Para una visión más detallada de SSO basado en SAML, ver https://developers.exlibrisgroup.com/alma/integrations/user-management/authenticatión/inst_idp/sam.

- En la página Lista de perfiles de integración (Menú de configuración > General > Sistemas externos > Perfiles de integración), seleccione Añadir perfil de integración. Se abrirá la primera página del asistente de perfil de integración.

- Introducir un código y nombre para el perfil de integración.

- Seleccionar la opción SAML de la lista desplegable de "Tipo de Integración".

- De la "lista desplegable del Sistema", seleccionar el sistema que se vaya a utilizar para la autenticación como 'Shibboleth'.

-

Seleccionar Siguiente. Será dirigido a la página siguiente.

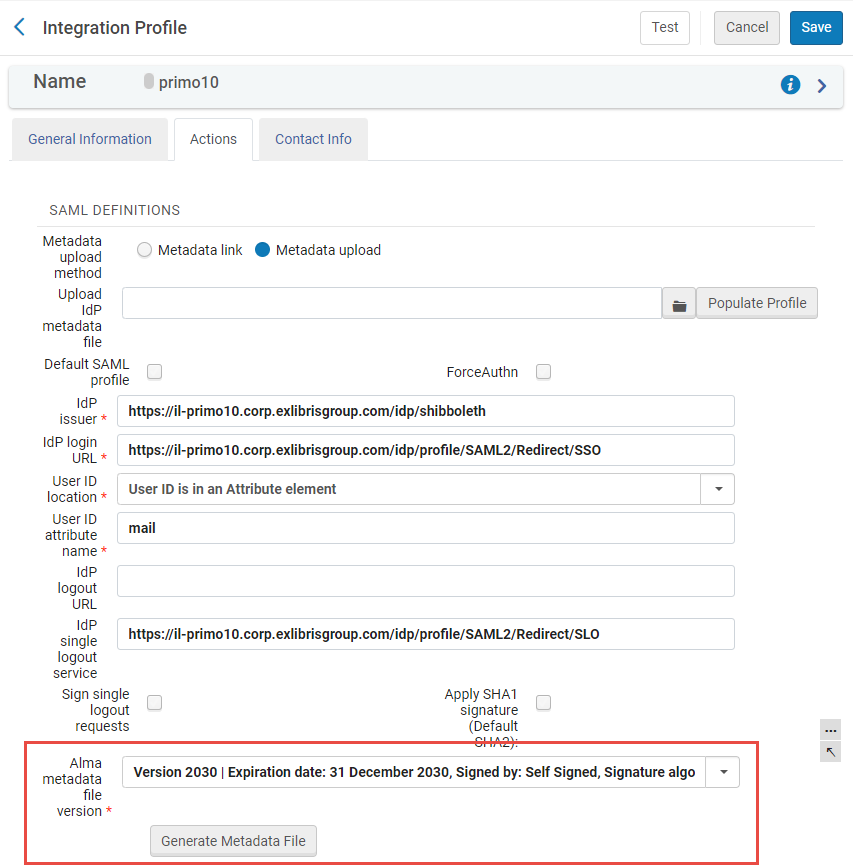

Definiciones SAML

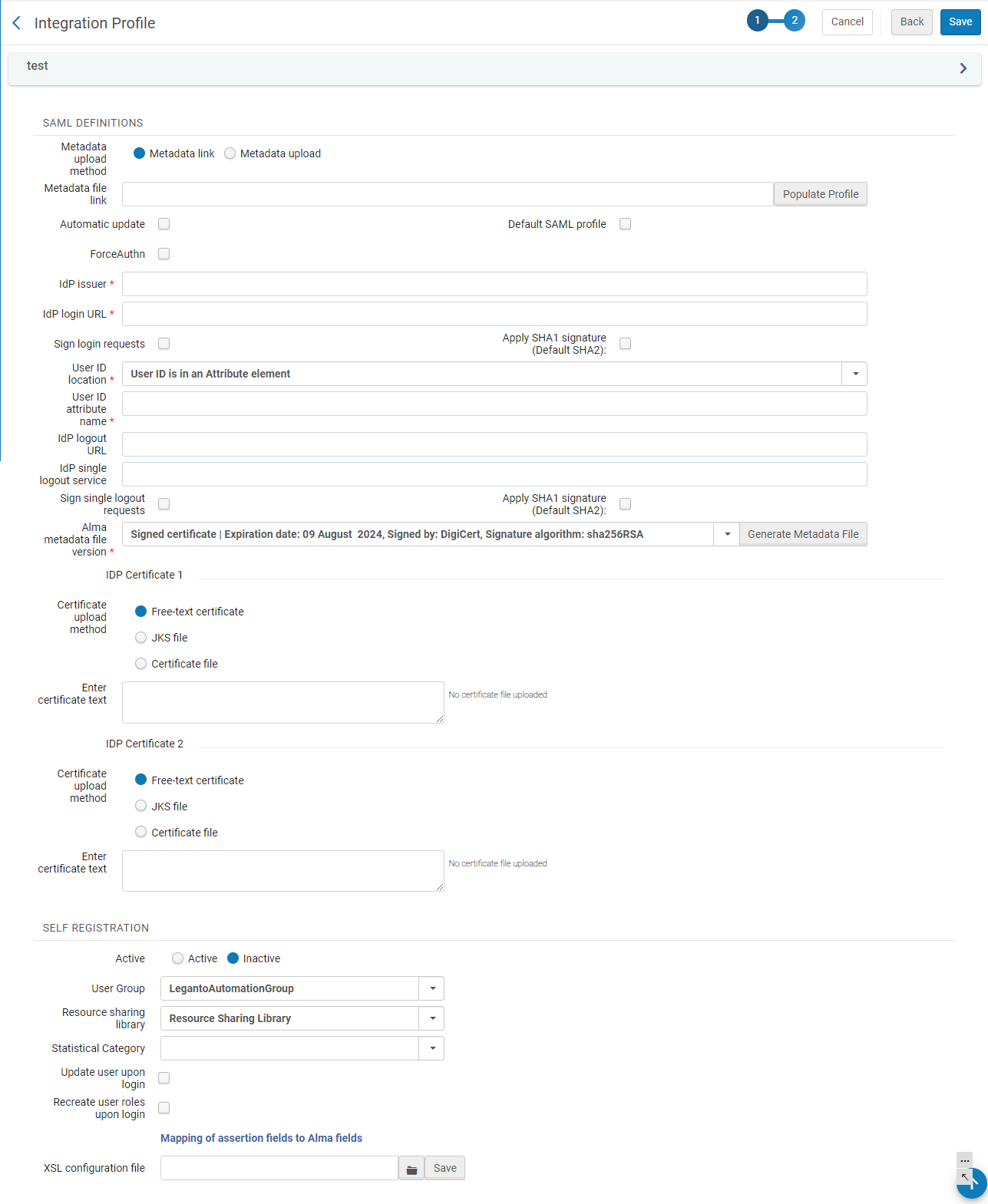

Definiciones SAMLEn esta página, escriba la siguiente información.

Página Perfil de integración SAML- Pestaña de acción Campo Descripción Método de carga de metadatos

Se puede rellenar la información del perfil desde metadatos. Para hacerlo, seleccione la opción de Enlace de metadatos y proporcione la ubicación del enlace en el campo de Enlace al fichero de mtadatos. Para utilizar una carga de metadatos, seleccionar la opción de Carga de Metadatos y seleccionar el fichero en el campo de Fichero de Cargar Metadatos IdP. Enlace al archivo de metadatos

Actualización automática Seleccione para Alma para facilitar un proceso de traspaso mediante la gestión de dos certificados IdP simultáneamente. Esto permite configurar el perfil de integración para recuperar los metadatos cuando el IdP los modifica. Si activa la Actualización automática, la información del perfil de integración se actualizará cada 2 horas de forma similar a como se hace al pulsar el botón "Rellenar perfil". Se recomienda probar si el SSO funciona bien antes de aplicarlo.

Actualmente, el relleno automático de perfiles solo se admite con los certificados IdP autofirmados. Si su IdP utiliza un certificado de cadena de confianza para la firma, es necesario cargar un fichero JKS manualmente.

Perfil de SAML por defecto

Seleccione esta opción para configurar este perfil como predeterminado.

Para utilizar un perfil que no sea por defecto, utilizar el sufijo /SAML/idpCode/[código de perfil] en el URL de Alma.

ForceAuthn Seleccione para forzar la autenticación cuando Alma autentica a los usuarios a través de SAML. Para obtener más información acerca de SAML ForceAuthN, véaseaquí.

Si esta casilla de verificación no está seleccionada, cuando Alma autentica a los usuarios a través de SAML, lo hace directamente a través del IdP institucional, lo que proporciona a los usuarios finales una experiencia SSO.

Emisor IdP Si el perfil no se rellenó automáticamente con metadatos (en los campos anteriores), introduzca los ajustes para Emisor IdP, URL de inicio de sesión IdP, Ubicación de ID de usuario, Nombre de atributo de ID de usuario, URL de cierre de sesión IdP y Servicio de cierre de sesión IdP único y Firmar solicitudes de cierre de sesión individuales.

Para obtener más información sobre estos campos, véase https://developers.exlibrisgroup.com/alma/integrations/user-management/authentication/inst_idp/saml.

URL de inicio de sesión IdP Ubicación del ID de IdP Nombre de atributo de ID de usuario URL de cierre de sesión IdP Servicio de cierre de sesión IdP único Firmar solicitudes de cierre de sesión individuales Aplicar firma SHA1 (Por defecto SHA2) Seleccione Aplicar firma SHA1 (por defecto, SHA2) para cambiar la firma del perfil a firma SHA1 (también llamada SHA128), con el objetivo de poder firmar las solicitudes de cierre de sesión con esta firma.

Para los perfiles creados después de julio de 2020, por defecto es SHA2 (también llamada SHA256), pero puede cambiarla a SHA1 si es necesario.

Para los perfiles que existían antes de que se introdujera SHA2 en julio de 2020, por defecto es SHA1, pero puede cambiarla a SHA2 si es necesario.Versión de archivo de metadatos de Alma Seleccionar una versión de fichero de metadatos de Alma. Cuando se crea un nuevo perfil, hay dos opciones disponibles, la Versión 20XX autofirmada y el Certificado firmado. Cuando se edita un perfil existente, hay tres opciones disponibles: la Versión 20XX autofirmada, el Certificado firmado y cualquier certificado que se estuviera usando previamente. Es importante verificar la fecha de caducidad al elegir un certificado y asegurarse de reemplazarlo antes de esa fecha. Si se decide utilizar un certificado previo, Alma lo acepta, incluso después de la fecha de caducidad. Si edita un perfil existente y selecciona un certificado nuevo, cuando guarde el perfil, el certificado anterior ya no estará disponible. Antes de cambiar su certificado, verifíquelo con su departamento de TI. Certificado IdP 1 / 2 Alma permite mantener dos certificados simultáneamente e intenta autenticarse usando ambos certificados. Esto es útil cuando cambia un certificado SAML IdP (por motivos de seguridad). El certificado debe actualizarse en el perfil de integración. Mantener simultáneamente dos certificados permite a la institución añadir el nuevo certificado antes de tiempo, sin quitar el certificado antiguo hasta después de que el IdP haya realizado el cambio. Mantener solo un certificado puede causar tiempo de inactividad si el certificado no se actualiza al mismo tiempo en ambos sistemas, ya que Alma no confía en la respuesta del IdP que se firmó con el certificado "incorrecto".

Los certificados son cíclicos: Añadir un 3er certificado elimina el 1ro, y el nuevo certificado se convierte en el 2do). La carga de un segundo certificado no es obligatoria.

Para cada certificado en Método de carga de certificado, seleccionar el tipo de certificado que hay que cargar (ver https://developers.exlibrisgroup.com/alma/integrations/usesr-management/authentication/inst_idp/saml). Alma acepta cargas de ficheros, entradas de certificados de texto libre o ficheros JKS. Si se ha seleccionado fichero JKS o fichero de certificado de texto libre, se mostrará un campo para seleccionar el fichero del sistema de ficheros del usuario. Si se selecciona Certificado de texto libre, se mostrará un campo para que se acepte el texto del certificado. Una nota al lado del campo indica si un certificado ya se ha cargado.

Desde el 1 de enero de 2017, Alma ya no es compatible con certificados que utilicen el algoritmo de encriptación MD5 con RSA. Para obtener más información, véase http://blogs.oracle.com/java-platform-group/entry/strengthening_signatures.

Activo Cuando un usuario SAML autenticado que no posee un usuario de Alma existente inicia sesión, si desea que se cree automáticamente un nuevo usuario de Alma, seleccione Activo en la sección Auto-Registro. - Introduzca el Grupo de Usuario, la Biblioteca de Recursos Compartidos y la Categoría Estadística que quiere que se le asignen al usuario creado automáticamente.

- También puede definir el mapeo de los atributos SAML a sus correspondientes campos de usuario en Alma seleccionando el enlace Mapear campos de afirmación a campos de Alma.

- Introduzca el nombre del campo de Alma en el campo Código. Introduzca el código de afirmación SAML en la Descripción.

- Seleccionar Personalizar.

Grupo de usuario Biblioteca de recurso compartido Categoría estadística Actualizar el usuario al iniciar la sesión Recrear las funciones del usuario tras iniciar sesión Mapear campos de afirmación a campos de Alma Fichero de configuración XSL - Seleccionar Guardar.

Probar la autenticación en el perfil de integración SAML

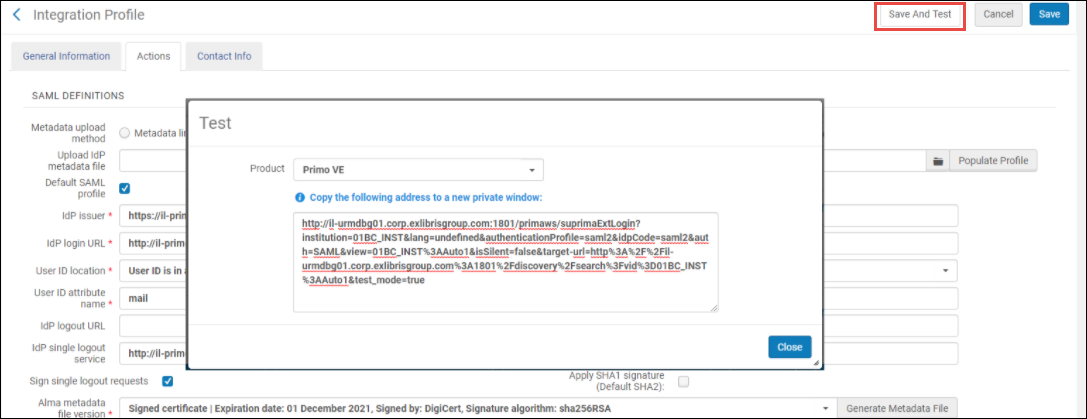

Puede probar su integración SAML directamente desde la página de configuración SAML. Esto elimina la necesidad de cerrar la sesión de Alma e iniciar sesión de nuevo, y si la autenticación falla, proporciona una indicación clara de lo que salió mal.

Antes de probar el perfil de integración SAML, ¡guarde el perfil! Esto le permite regresar al perfil existente (de ser necesario). Si no guarda el perfil, Alma cambia el perfil existente por la nueva versión del perfil.

- Una vez que haya rellenado toda la información relevante en el perfil de integración SAML, cliquee en el botón Probar. Se abre una ventana emergente.

- En la ventana emergente, seleccione el producto de la lista de productos disponibles de su institución. Esto genera un enlace de prueba para el IdP establecido en el perfil de integración.

Si trabaja con bc.alma y desea configurar el mismo dominio –inicie sesión en na03.alma en su lugar.

- Copie este enlace y péguelo en un navegador diferente (o, si está trabajando con Chrome, en una pestaña de incógnito). Se abre la página de inicio de sesión SAML.

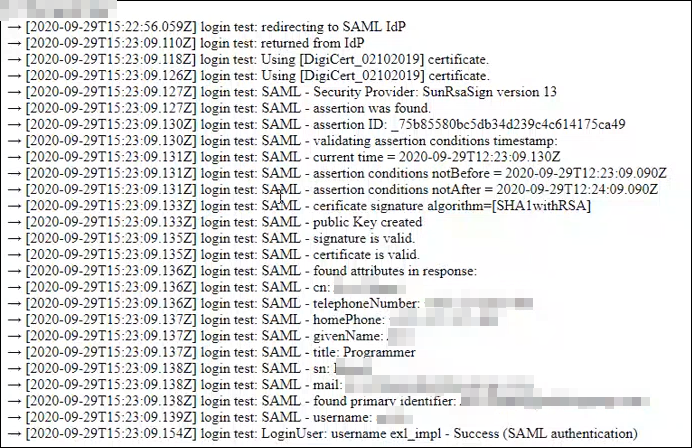

- Envíe sus credenciales. Se le redirige a una nueva página que muestra el resultado de la autenticación y mensajes adicionales que explican lo que pasó y posiblemente lo que salió mal.

Las credenciales sólo se usan para la prueba y no inician sesión realmente al usuario cuyas credenciales se han introducido aquí.

- Cierre la ventana de prueba y regrese a Alma. Si es necesario, actualice el perfil de integración/IdP y probar de nuevo. Si los cambios no son necesarios, guarde el perfil.

Reemplazar un certificado firmado

Si necesita reemplazar su certificado firmado, debe hacerlo tanto con Alma como con Primo VE, en coordinación con su IdP.

El SSO SAML usualmetne funciona incluso con certificados vencidos. Algunos IdP aplican certificados no vencidos (o se pueden configurar para hacerlo) y Ex Libris se asegura de que se agreguen los certificados actualizados, lo que permite a los clientes con esos IdP actualizar el certificado.

Versión de fichero de metadatos de Alma:

- Acceda a la pantalla de Lista de perfiles de integración (Configuración de Alma > General > Sistemas externos > Perfiles de integración).

- En el menú desplegable Tipo de integración, seleccione SAML.

- Seleccione un perfil de integración existente y, en el botón de acciones de la fila, seleccione Editar.

- En la pantalla de Perfil de integración, seleccione la pestaña Acciones.

- En el menú desplegable Versión de fichero de metadatos de Alma, seleccione un nuevo certificado.

- Seleccione el botón Generar fichero de metadatos para descargar el fichero (u obtener un enlace que lleve a él). Los metadatos se cargarán al IdP.

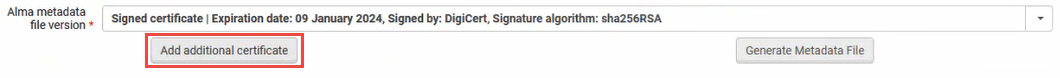

Menú de la lista desplegable de la Versión de fichero de metadatos de Alma en la pantalla de Perfil de Integración

Menú de la lista desplegable de la Versión de fichero de metadatos de Alma en la pantalla de Perfil de Integración

Para evitar tiempo de inactividad, los cambios en Alma y en el IdP se deben hacer al mismo tiempo. Coordine con su TI la hora exacta en que se hace el cambio en Alma y en el IdP.

Añadir certificado adicional:

Si desea cambiar el certificado sin coordinar el proceso indicado arriba (Versión del fichero de metadatos de Alma), complete los siguientes procedimientos:

Se debe hacer cada paso a una hora conveniente para usted (PERO antes de que venza el viejo certificado).

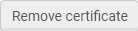

Los usuarios pueden volver al certificado firmado anteriormente eliminando el nuevo certificado. Por ejemplo, el certificado recién añadido (p. ej., Certificado IdP 1) y el certificado firmado previamente (p. ej., Certificado IdP 2) se cargan en Alma. Simplemente elimine el Certificado IdP 1 utilizando el botón Eliminar Certificado ( ).

).

- En la pestaña Pantalla de perfil de integración > Acciones, seleccione el botón Añadir certificado adicional. Se muestra otra lista desplegable que le permite seleccionar el nuevo certificado. Seleccione Guardar.

- Genere un fichero de metadatos (que incluya ambos certificados) y cárguelo al IdP.

- Suprima el viejo certificado de Alma y seleccione Guardar.

- De nuevo, genere el fichero de metadatos de Alma (que ahora incluye solo el nuevo certificado) y cárguelo al IdP.

Reemplazar un Certificado de firma IdP

Esta sección sólo es relevante si su institución sólo posee un certificado en la sección "Certificado idP 1 / 2" del perfil de integración. Si se cargaron ambos certificados, mantener simultáneamente dos certificados permite a la institución añadir el nuevo certificado antes de tiempo, sin eliminar el certificado antiguo hasta después de que el IdP haya realizado el cambio; véase Traspaso automático de un certificado de firma IdP a continuación.

Si el certificado de firma IdP en su perfil SAML de Alma está a punto de cambiar, cargue el nuevo certificado con uno de los tres métodos compatibles:

- Certificado de texto libre

- Fichero certificado

- Fichero JKS Se requiere el JKS para los certificados de cadena de confianza.

Asegúrese de realizar este cambio y hacer clic en Guardar al mismo tiempo que el IdP se cambia al nuevo certificado. De lo contrario, la autenticación SAML fallará durante el intervalo.

Cambiarse a un certificado de firma más reciente automáticamente sin actualizar el perfil SAML en Alma puede causar una caída del sistema.

Traspaso automático de un certificado de firma IdP

- Compruebe que el perfil de integración esté configurado para actualizarse automáticamente y que el enlace sea válido.

- Configurar un certificado adicional en el IdP.

- Espere a que Alma (y otros SP, si existen) lean los nuevos metadatos.

- Eliminar el certificado antiguo del IdP.