OpenID连接

要配置OpenID Connect类型的集成配置文件,您必须具有以下角色:

- 通用系统管理员

Alma集成支持OpenID Connect标准的用户认证。有关更多信息,见开发者网络。

当Alma工作人员用户(或Primo VE读者)尝试登录时,用户认证可以通过使用支持OpenID Connect标准的系统例如Auth0和Azure处理。这与Alma中的社交登录进程类似。

有关Primo VE的信息,见配置Primo VE的用户认证。

可在Alma中定义Multiple OpenID Connect集成配置文件。这使您可以对不同的用户组定义不同的用户认证,例如,学生和教职工。

创建OpenID Connect集成配置文件

如果想要使用这种认证方法,您需要创建并配置OpenID Connect集成配置文件。

要创建OpenID Connect集成配置文件:

- 打开集成配置文件列表页面(配置菜单 > 通用 > 外部系统 > 集成配置文件)。

- 选择添加集成配置文件。

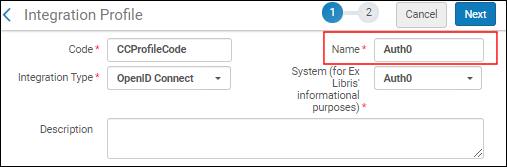

- 从集成类型下拉列表,选择OpenID Connect。

- 从系统下拉列表,选择代表您在使用的OpenID Connect认证系统的选项。

- 输入集成配置文件的代码和名称。该名称用于Primo登录选项的标签。

- 选择下一步。

- 如果想要在保存后开始使用该集成配置文件,选择启用。如果希望在之后启用配置文件,选择未启用。

- 输入OpenID Connect认证系统提供的以下信息:

- App ID

- App密钥

- well-known URL - 选择以使用默认OIDC信息自动填充所有以下字段。这会节约事件并确保所有字段都正确定义。如果选择不使用well-known URL,手动填充以下字段。

- 授权终点

- 符号终点

- 范围 - 选择空格分隔的范围列表。认证进程的最小范围为‘openid’。

- 匹配声明 - 声明代码含有用户ID。对于大部分OpenID供应商,是‘sub’,主题标识符。如果选择不同的声明代码,在使用访问令牌调用UserInfo端点获取额外声明时,“UserInfo端点”字段会打开。Alma会使用在id_token或UserInfo请求的输出中配置的声明查找用户。

- 强制认证 - 如果想要在Alma通过OIDC认证用户时强制认证,选择此选项。这帮助确保用户认证到正确的机构。

- 对状态参数进行Base64编码 - 选择此项以使用Base64对中继状态参数进行编码(而不是URL编码)。这可能是与AWS集成所必需的操作。

- 退出URL - 添加退出URL,退出后系统将重定向到该URL。这将使用户从连接到同一OpenID提供商的其他系统中退出。

- 选择保存。