Inscription/Désinscription simple basée sur SAML

- Administrateur général du système

Alma est compatible avec le profil d'identification unique (SSO) de navigateur SAML 2.0. Ceci permet à Alma d'échanger des informations concernant l'authentification et l'autorisation, permettant à un utilisateur de s'inscrire ou de se désinscrire d'un système externe et d'être automatiquement inscrit et désinscrit d'Alma, ou vice-versa.

Après l'activation du profil Alma et de la configuration par un tiers, le personnel d'assistance de votre institution change le raccourci de connexion Alma à l'URL suivante (voir Vos noms de domaine Alma) : https://<domaine Alma>/SAML.

Pour un aperçu détaillé de l'identification unique (SSO) basée sur SAML, voir https://developers.exlibrisgroup.com/alma/integrations/user-management/authentication/inst_idp/saml.

- Sur la page Liste des profils d'intégration (Menu de configuration > Général > Systèmes externes > Profils d'intégration), cliquez sur Ajouter un profil d'intégration. La première page de l'assistant du profil d'intégration s'ouvre.

- Renseignez un code et un nom pour le profil d'intégration.

- Cliquez sur l'option SAML dans la liste déroulante « Type d'intégration ».

- Dans la liste déroulante Système, sélectionnez le système à utiliser pour l'authentification, tel que Shibboleth.

-

Cliquez sur Suivant. Vous êtes amené sur la page suivante.

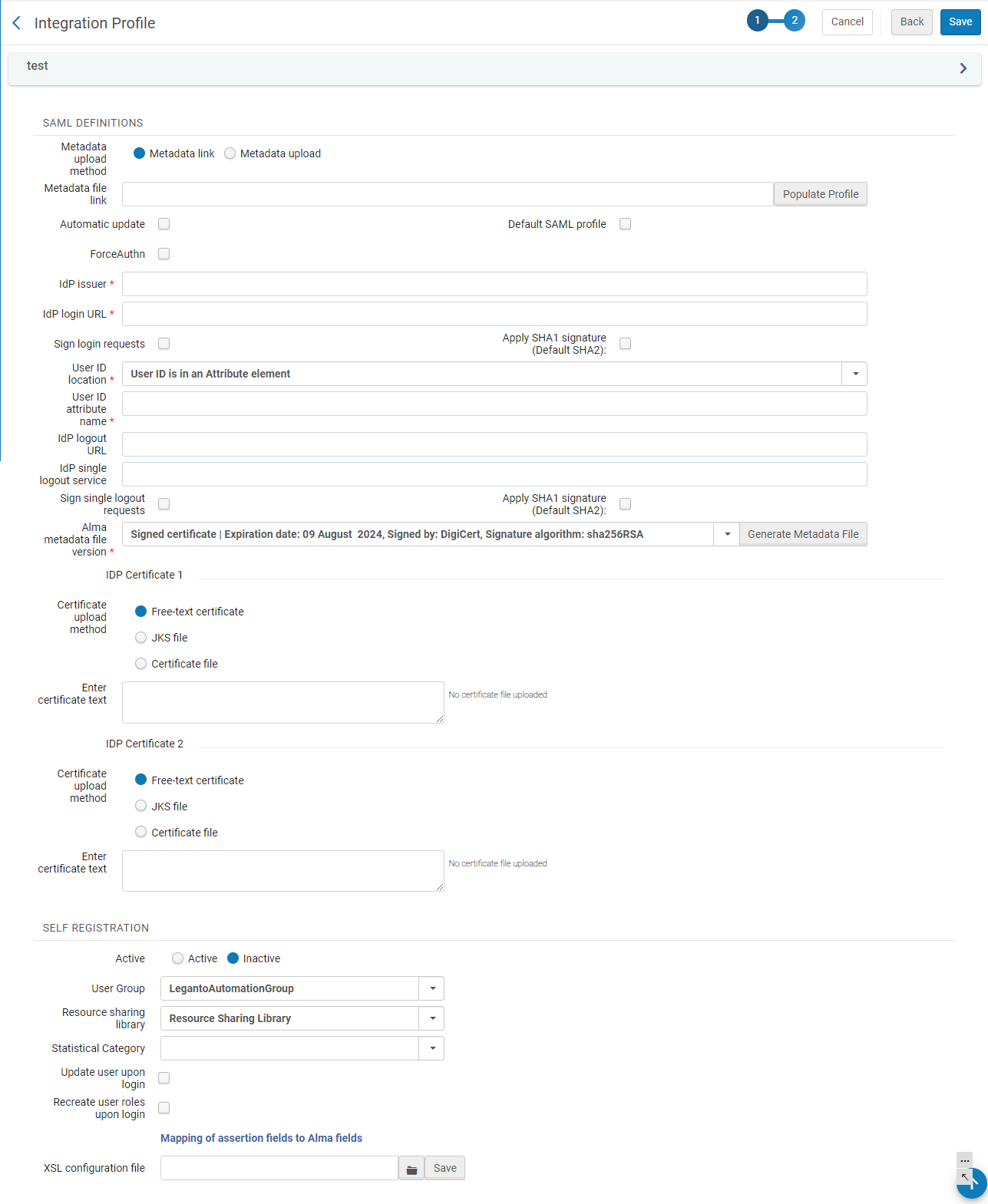

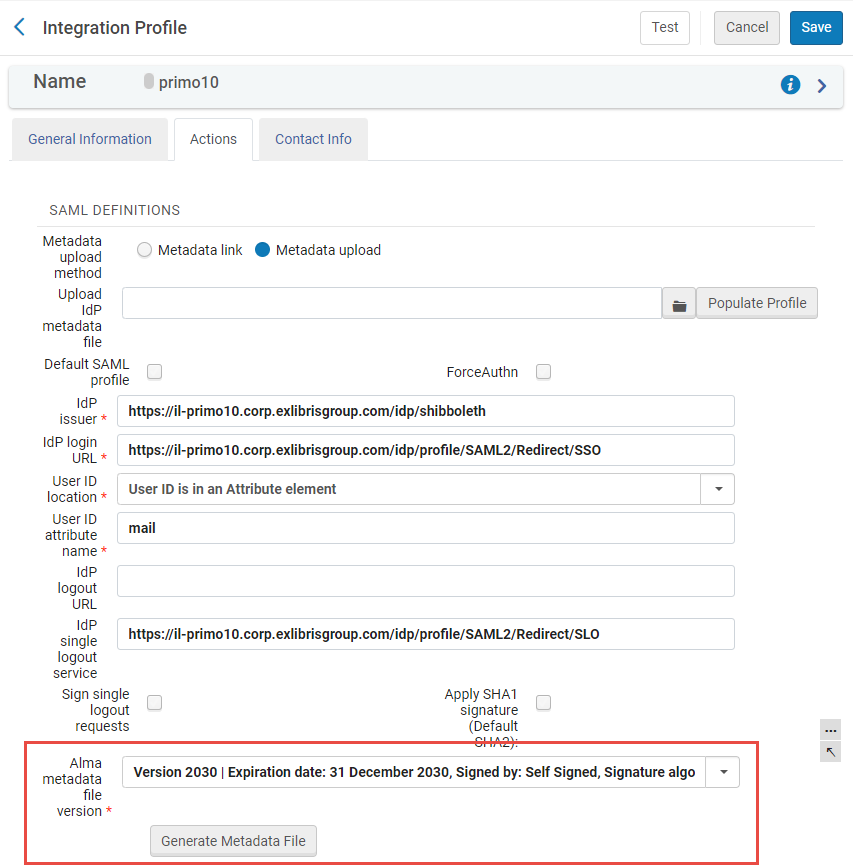

SAML Définition

SAML DéfinitionSur cette page, saisissez les informations suivantes.

Page Profil d'intégration SAML - Onglet Action Champ Description Méthode de téléchargement des métadonnées

Vous pouvez remplir les informations du profil depuis des métadonnées. Pour cela, sélectionnez l'option Lien de métadonnées et renseignez l'emplacement du lien dans le champ Lien de fichier de métadonnées. Pour utiliser un téléchargement de métadonnées, sélectionnez l'option Téléchargement de métadonnées et sélectionnez le fichier dans le champ Télécharger le fichier de métadonnées de fournisseur d'identité. Lien du fichier de métadonnées

Mise à jour automatique Sélectionnez pour qu'Alma facilite le processus de reconduction en gérant 2 certificats de fournisseur d'identité de manière simultanée. Cela permet de configurer le profil d'intégration afin qu'il récupère les métadonnées lors d'une modification par le fournisseur d'identité. Activer Mise à jour automatique écrase les informations du profil d'intégration toutes les 2 heures, de la même manière que quand vous cliquez sur le bouton Remplir le profil. Il est recommandé de voir si l'identification SSO fonctionne correctement avant de l'utiliser.

Le remplissage automatique du profil est actuellement uniquement pris en charge pour les certificats de fournisseur d'identité auto-signés. Si votre fournisseur d'identité utilise un certificat de chaîne de confiance pour la signature, il est nécessaire de charger un fichier JKS manuellement.

Profil SAML par défaut

Sélectionnez pour configurer ce profil comme profil par défaut.

Pour utiliser un profil différent de celui par défaut, utilisez le suffixe /SAML/idpCode/[code de profil] dans l'URL Alma.

ForceAuthN Sélectionnez ce paramètre pour forcer l'authentification quand Alma authentifie les utilisateurs via SAML. Pour plus d'informations sur SAML ForceAuthN, consultez cette page.

Quand cette case n'est pas cochée, Alma authentifie les utilisateurs via SAML, directement grâce au fournisseur d'identité de l'institution, ce qui offre aux utilisateurs finaux une expérience d'identification unique (SSO).

Émetteur d'IdP Si le profil n'a pas été rempli automatiquement avec des métadonnées (voir les champs ci-dessus), saisissez les paramètres pour l'Émetteur d'IDP, l'URL de connexion IDP, la Localisation de l'identifiant utilisateur, le Nom attribut d'ID utilisateur, l'URL de déconnexion IDP, et le Service de déconnexion unique IDP, et Inscrire les demandes de déconnexion simples.

Pour plus d'informations concernant ces champs, voir https://developers.exlibrisgroup.com/alma/integrations/user-management/authentication/inst_idp/saml.

URL de connexion IdP IdP ID location Nom attribut de l'identifiant usager URL de déconnexion IdP Service de déconnexion unique IdP Inscrire les demandes de déconnexion simples Appliquer signature SHA1 (SHA2 par défaut) Sélectionnez Appliquer signature SHA1 (SHA2 par défaut) pour changer la signature du profil à la signature SHA1 (également appelée SHA128), afin de signer les demandes de déconnexion par cette signature.

Pour les profils créés après juillet 2020, la valeur par défaut est SHA2 (également connue sous le nom SHA256), mais vous pouvez la régler sur SHA1, si nécessaire.

Pour les profils antérieurs à l'introduction de SHA2 en juillet 2020, la valeur par défaut est SHA1, mais vous pouvez la régler sur SHA2, si nécessaire.Version du fichier de métadonnées Alma Sélectionnez une Version du fichier de métadonnées Alma. Lorsque vous créez un nouveau profil, deux options sont disponibles, le certificat auto-signé Version 20XX et le Certificat signé. Lorsque vous modifiez un profil existant, trois options sont disponibles, le certificat auto-signé Version 20XX, le Certificat signé et le certificat que vous utilisiez précédemment. Veuillez noter la date d'expiration lorsque vous choisissez un certificat et vous assurer de le remplacer avant cette date. Si vous choisissez d'utiliser un certificat déjà utilisé auparavant, Alma continue de l'accepter, même après la date d'expiration. Si vous modifiez un profil existant et que vous sélectionnez un nouveau certificat, une fois le profil enregistré, le certificat précédent devient indisponible. Avant de modifier votre certificat, vous devez vérifier auprès de votre service informatique. Certificat IdP 1/2 Alma permet de posséder simultanément deux certificats et essaie de procéder à l'authentification à l'aide des deux certificats. Cela est utile quand un fournisseur d'identité SAML change son certificat (pour des raisons de sécurité). Le certificat doit être mis à jour sur le profil d'intégration. Posséder simultanément deux certificats permet à l'institution d'ajouter le nouveau certificat en avance, sans supprimer l'ancien avant que le fournisseur d'identité ait procédé au remplacement. Posséder un seul certificat peut provoquer des temps d'indisponibilité si ce certificat n'est pas mis à jour en même temps sur les deux systèmes, car Alma ne fait pas confiance à une réponse du fournisseur d'identité signée avec le « mauvais » certificat.

Les certificats sont cycliques : ajouter un 3e certificat supprime le 1ercertificat. Le nouveau certificat prend alors la place du 2e certificat). Le chargement d'un deuxième certificat n'est pas obligatoire.

Pour chaque certificat, dans Méthode de téléchargement du certificat, sélectionnez le type de certificat à charger (see https://developers.exlibrisgroup.com/alma/integrations/user-management/authentication/inst_idp/saml). Alma accepte les chargements de fichier, la saisie de certificat en texte libre ou les fichiers JKS. Si un fichier JKS ou un fichier de certificat en texte libre est sélectionné, un champ sera affiché pour sélectionner le fichier à partir du système de fichier de l'utilisateur. Si un certificat en texte libre est sélectionné, un champ est affiché pour accepter le texte du certificat. Une note à côté du champ indique si un certificat a déjà été téléchargé.

À compter du 1er janvier 2017, Alma ne prend plus en charge les certificats qui utilisent l'algorithme de cryptage MD5withRSA. Pour plus d'informations, voir https://blogs.oracle.com/java-platform-group/entry/strengthening_signatures.

Actif Si vous souhaitez qu'un nouvel utilisateur Alma soit créé automatiquement lorsqu'un utilisateur authentifié par le biais de SAML et ne disposant pas d'un utilisateur Alma existant se connecte, sélectionnez Actif dans la section Auto-enregistrement. - Saisissez les informations Groupe utilisateur, Bibliothèque PEB et Catégorie statistique que vous souhaitez attribuer à l'utilisateur créé automatiquement.

- Vous pouvez également définir la conversion des attributs SAML en champs d'utilisateur correspondants dans Alma en sélectionnant le lien Conversion de champs d’assertions en champs Alma.

- Saisissez le nom du champ Alma dans le champ Code. Saisissez le code d'assertion SAML dans le champ Description.

- Cliquez sur Personnaliser.

Groupe utilisateur Bibliothèque PEB Catégorie statistique Mettre à jour l’utilisateur lors de la connexion Recréer les rôles d'utilisateur à la connexion Conversion de champs d’assertions en champs Alma Fichier de configuration XSL - Cliquez sur Enregistrer.

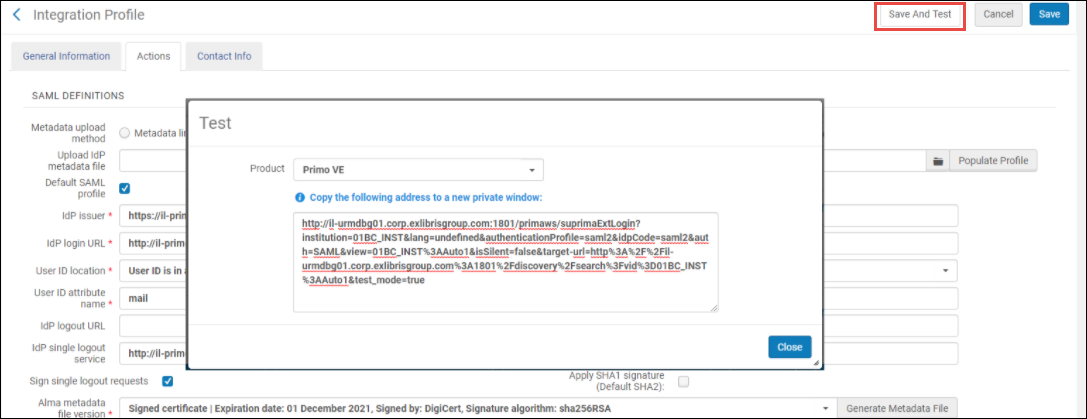

Tester l'authentification sur le profil d'intégration SAML

Vous pouvez tester votre intégration SAML directement à partir de la page de configuration SAML. Vous n'aurez ainsi pas besoin de vous déconnecter d'Alma puis de vous reconnecter, et si l'authentification échoue, le système indiquera clairement le problème.

Avant de tester le profil d'intégration SAML, enregistrez le profil ! Vous pourrez ainsi revenir au profil existant (si nécessaire). Si vous n'enregistrez pas le profil, Alma échange le profil existant contre la nouvelle version du profil.

- Une fois que vous aurez indiqué toutes les informations pertinentes sur le profil d'intégration SAML, cliquez sur le bouton Test. Une fenêtre contextuelle s'ouvre.

- Dans la fenêtre contextuelle, sélectionnez le produit dans la liste des produits disponibles de votre institution. Cela génère un lien de test vers le fournisseur d'identité défini dans le profil d'intégration.

Si vous travaillez avec bc.alma et souhaitez configurer le même domaine, connectez-vous à na03.alma à la place.

- Copiez ce lien et collez-le dans un navigateur différent (ou, si vous travaillez sur Chrome, sur un onglet Incognito). Votre page de connexion SAML s'ouvre.

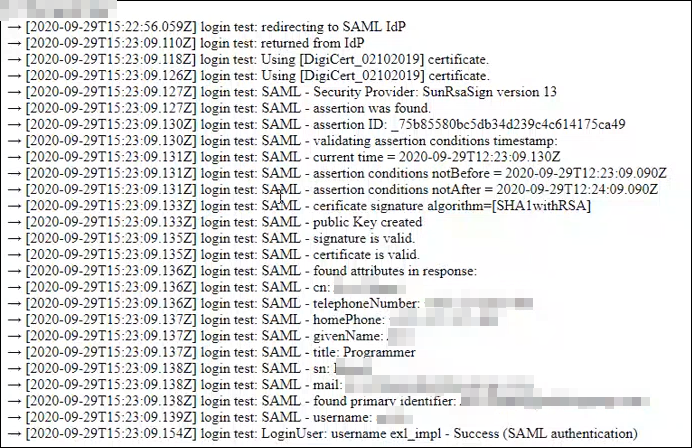

- Saisissez vos données de connexion. Vous êtes redirigé vers une nouvelle page montrant le résultat de l'authentification et des messages supplémentaires expliquant ce qui s'est passé et ce qui a éventuellement posé problème.

Les données de connexion sont utilisées uniquement pour le test et ne connectent pas réellement l'utilisateur dont les données sont saisies ici.

- Fermez la fenêtre de test et revenez sur Alma. Si besoin, mettez à jour le profil d'intégration/le fournisseur d'identité et procédez à nouveau au test. Si aucune modification n'est nécessaire, enregistrez le profil.

Remplacement d'un certificat signé

Si vous devez remplacer votre certificat signé, vous devez le faire avec Alma et Primo VE, en coordination avec votre PDI.

L'identification unique SAML fonctionne même avec des certificats expirés. Certains fournisseurs d'identité requièrent l'utilisation de certificats non expirés (ou peuvent être configurés pour le faire) et Ex Libris s'assure que des certificats à jour sont ajoutés, pour que les clients utilisant ces fournisseurs d'identité puissent mettre à jour le certificat.

Version de fichier de métadonnées Alma :

- Accédez à l'écran Liste des profils d'intégration (Configuration Alma > Général > Systèmes externes > Profils d'intégration).

- Dans le menu déroulant Type d'intégration, sélectionnez SAML.

- Sélectionnez un profil d'intégration existant et dans la liste des actions sur la ligne, sélectionnez Modifier.

- Sur l'écran Profil d'intégration, sélectionnez l'onglet Actions.

- Dans le menu déroulant de version de fichier de métadonnées Alma, sélectionnez un nouveau certificat.

- Cliquez sur le bouton Générer un fichier de métadonnées pour télécharger le fichier (ou obtenir un lien vers le fichier). Les métadonnées doivent être chargées et envoyées au fournisseur d'identité.

Le menu déroulant du champ de version de fichier de métadonnées Alma sur l'écran Profil d'intégration.

Le menu déroulant du champ de version de fichier de métadonnées Alma sur l'écran Profil d'intégration.

Pour éviter les temps d'indisponibilité, il est nécessaire d'effectuer les changements dans Alma et sur le fournisseur d'identité en même temps ! Organisez avec votre responsable informatique l'heure exacte du changement sur Alma et sur le fournisseur d'identité.

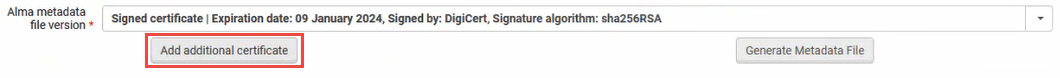

Ajouter un certificat supplémentaire :

Si vous souhaitez modifier le certificat sans organiser le processus indiqué ci-dessus (version du fichier de métadonnées Alma), suivez les procédures suivantes :

Chaque étape peut être effectuée au moment de votre choix (MAIS avant l'expiration de l'ancien certificat).

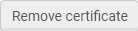

Les utilisateurs peuvent revenir à l'ancien certificat signé en supprimant le nouveau certificat. Par exemple, le nouveau certificat (par exemple, Certificat IDP 1) et l'ancien certificat signé (par exemple, Certificat IDP 2) sont chargés dans Alma. Supprimez simplement le Certificat IDP 1 en utilisant le bouton Supprimer certificat ( ).

).

- Sur l'écran Profil d'intégration > onglet Actions , cliquez sur le bouton Add additional certificate. Un autre menu déroulant s'affiche, pour vous permettre de sélectionner le nouveau certificat. Sélectionnez Enregistrer.

- Générez un fichier de métadonnées (comprenant les deux certificats) et chargez-le sur le fournisseur d'identité.

- Supprimez l'ancien certificat d'Alma et sélectionnez Enregistrer.

- Générez à nouveau le fichier de métadonnées depuis Alma (qui ne comprend désormais que le nouveau certificat) et chargez-le sur le fournisseur d'identité.

Remplacer le certificat de signature d'un fournisseur d'identité

Cette section est pertinente uniquement si votre institution ne possède qu'un seul certificat dans la section « IdP Certificate 1 / 2 » du profil d'intégration. Si les deux certificats sont chargés, posséder simultanément deux certificats permet à l'institution d'ajouter le nouveau certificat à l'avance, sans supprimer l'ancien certificat avant que le fournisseur d'identité ait procédé au remplacement. Consultez Reconduction automatique d'un certificat de signature de fournisseur d'identité ci-dessous.

Si le certificat de signature de l'IdP sur votre profil SAML Alma est sur le point de changer, chargez le nouveau certificat en utilisant l'une des trois méthodes prises en charge :

- Certificat sous forme d'un texte libre,

- Fichier de certificat,

- Fichier JKS. JKS est requis pour les certificats de chaîne de confiance.

Veillez à appliquer cette modification et à cliquer sur Enregistrer au moment où l'IdP passe au nouveau certificat. Sinon, l'authentification SAML échouera dans l'intervalle.

Passer automatiquement à un certificat de signature plus récent, sans mettre le profil SAML à jour dans Alma peut entraîner une panne du système.

Reconduction automatique d'un certificat de signature de fournisseur d'identité

- Vérifiez que le profil d'intégration est configuré pour se mettre à jour automatiquement et que le lien est valide.

- Configurez un certificat supplémentaire dans le fournisseur d'identité.

- Attendez qu'Alma (et les autres fournisseurs de services, le cas échéant) lise les nouvelles métadonnées.

- Supprimez l'ancien certificat du fournisseur d'identité.