基于SAML的单点登录/登出

- 通用系统管理员

Alma支持SAML 2.0 Web浏览器SSO配置文件。这使得Alma能够交换认证和授权信息,允许用户登录或退出外部系统,并自动登录或退出Alma,反之亦然。

按照Alma配置文件激活和第三方配置,您的机构的支持员工更改Alma登录短链到以下URL(见您的Alma域名):https://<Alma domain>/SAML。

有关基于SAML的SSO的详情,见https://developers.exlibrisgroup.com/alma/integrations/user-management/authentication/inst_idp/saml。

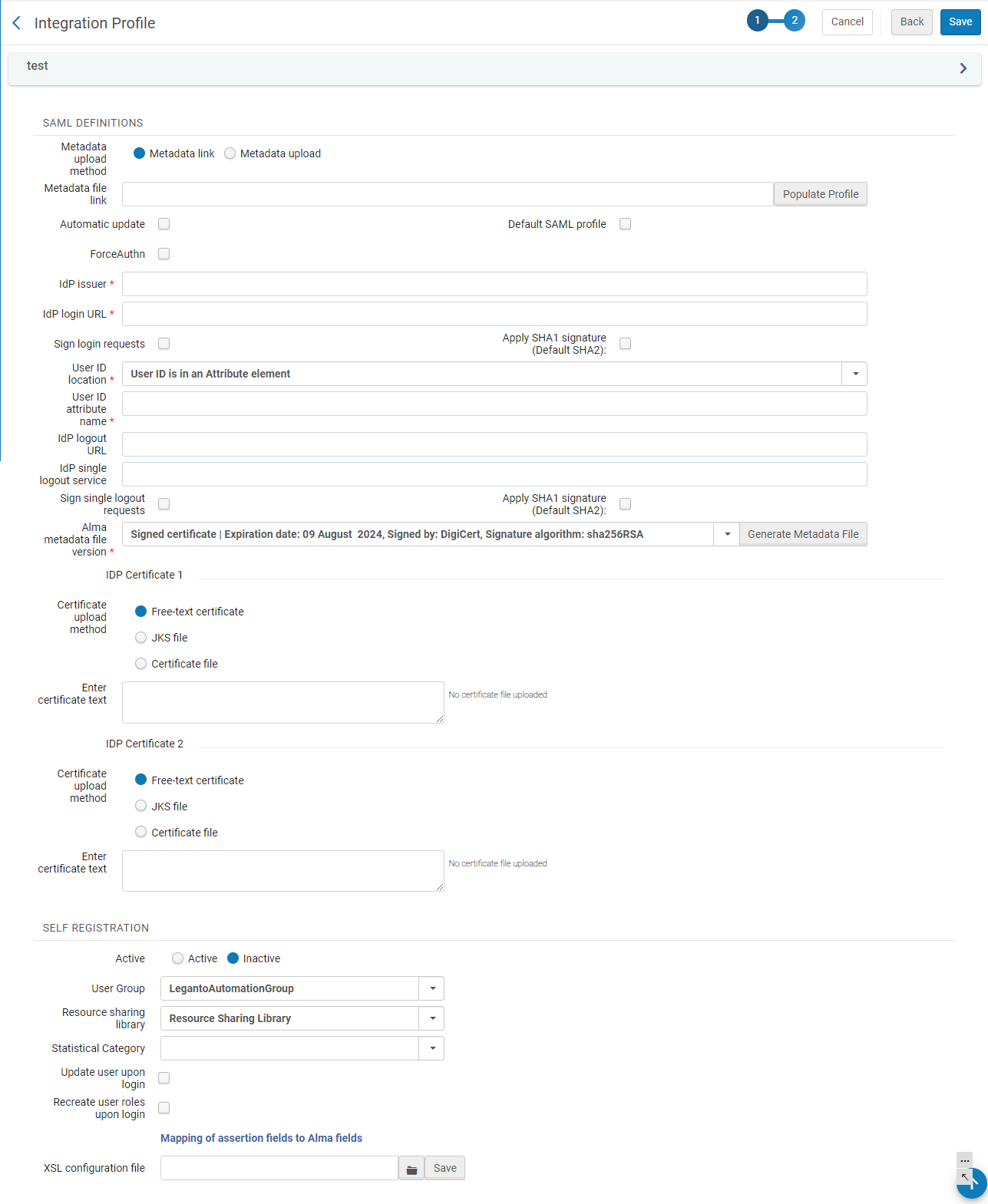

- 在集成配置文件列表页面(配置菜单 > 通用 > 外部系统 > 集成配置文件),点击添加集成文件。显示集成配置文件向导的第一页。

- 输入集成配置文件的代码和名称。

- 从“集成类型”下拉列表中选择SAML选项。

- 从“系统下拉列表”选择用于认证的系统,例如'Shibboleth'。

-

选择下一步。转至下一页。

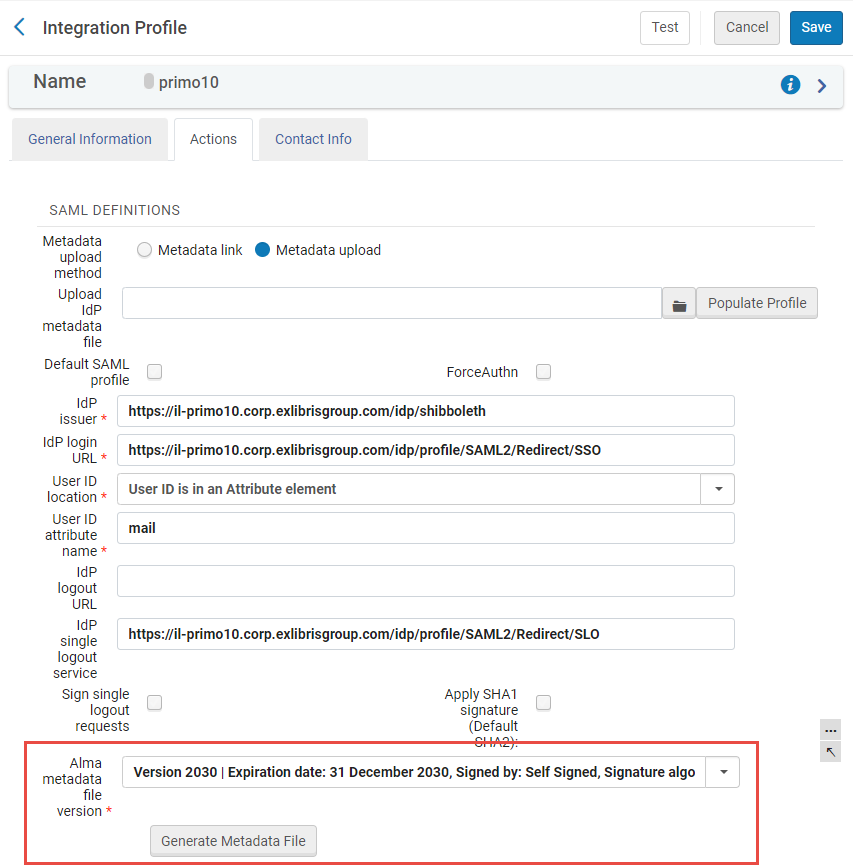

SAML定义

SAML定义在该页输入以下信息。

SAML集成配置文件页面 - 操作选项卡 字段 描述 元数据上传方法

您可以从元数据填充配置文件信息。要这样做,选择元数据链接选项并在元数据文件链接字段提供链接位置。要使用元数据上传,选择元数据上传选项并在上传IDP元数据文件字段选择文件。 元数据文件链接

自动更新 选择Alma以通过同时管理两个IdP证书来促进转期过程。这允许将集成配置文件配置为在IdP修改元数据时获取这些元数据。 启用自动更新将每2小时覆盖集成配置文件中的信息,其方式与单击“填充配置文件”按钮时类似。建议在应用之前测试SSO是否运行良好。

目前仅自签名IdP证书支持自动填充配置文件。如果您的IdP使用信任链证书进行签名,则需要手动上传JKS文件。

默认SAML配置文件

选择配置该配置文件为默认。

要使用不是默认的配置文件,在Alma URL中使用/SAML/idpCode/[profile code]后缀。

ForceAuthN 选择以在Alma通过SAML认证用户时强制认证。有关SAML ForceAuthN的更大信息,见此处。

未选定该复选框时,当Alma通过SAML认证用户时,会通过机构IdP直接完成,因此会对终端用户提供SSO体验。

IdP发行者 如果文件没有自动填充元数据(上述字段),输入IdP发行者、IdP登录URL、用户ID位置、用户ID属性名称、IdP登出URL以及IdP单点登出服务和签署单点退出请求的设置。

欲知这些字段的更多信息,见https://developers.exlibrisgroup.com/alma/integrations/user-management/authentication/inst_idp/saml。

IdP登录URL IdP ID位置 用户ID属性名称 IdP登出URL IdP单次登出服务 登录单点退出请求 应用SHA1签名(默认SHA2) 选择应用SHA1签名(默认SHA2)更改配置文件的签名为SHA1(也称为SHA128)签名,用于使用该签名的登出请求。

对于在2020年7月后创建的配置文件,默认为SHA2(也称为SHA256),但是您可以按需更改为SHA1。

对于在2020年7月之前的配置文件,默认为SHA1,但是您可以按需更改为SHA2。Alma元数据文件版本 选择Alma元数据文件版本。创建新配置文件时,有两个选项可用,自己签署的版本20XX和签署的证书。编辑现有配置文件时,有三个选项可用,自己签署的版本20XX、签署的证书和此前使用的证明。需要注意选择证书时的过期日期 并确保在该日期前替换。如果选择使用此前的证书,Alma继续接受它,即使已过过期日期。如果编辑现有配置文件并选择新的证书,一旦保存配置文件,此前的证明将不可用。在更改证书前,您必须与您的IT部门核准。 IdP认证1/2 Alma支持同时有两个证书并尝试使用两个证书认证。这在SAML IdP更改证书时(出于安全原因)有用。证书需要在集成配置文件中更新。同时保留两个证书使得机构可以提前添加新证书,并在IdP已切换后再移除旧证书。仅保留一个证书会在证书未在两个系统中同时更新时出现问题,因为Alma会由于“错误的”证书不信任来自IdP的响应。

证书循环:添加第三个证书会移除第一个证书,新证书变为第二个。上传第二个证书不是必需。

有关每个证书,在证书上传方法选择上传证书的类型(见https://developers.exlibrisgroup.com/alma/integrations/user-management/authentication/inst_idp/saml)。Alma接收文件上传,自由文本证书输入,或JKS文件。如果选择JKS文件或自由文本证书文件,会显示一个字段选择用户文件系统里的文件。如果选择自由文本证书,会显示一个接收证书文本的字段。字段之外的备注指示证书是否已上传。

自2017年1月1日起,Alma将不再支持使用MD5withRSA加密算法的证书。有关详情,见https://blogs.oracle.com/java-platform-group/entry/strengthening_signatures。

有效 当认证的SAML用户登录且不为现有的Alma用户时,如果想要自动创建新Alma用户,在自助注册部分选择活动。 - 输入想要自动分配给创建的用户的用户组,资源共享图书馆和统计类别。

- 您也可以通过选择映射声明字段到Alma字段链接定义SAML属性到相应Alma用户字段的映射。

- 在代码字段输入Alma字段名称。在描述中输入SAML声明代码。

- 选择自定义。

用户组 资源共享图书馆 统计分类 登录时更新用户 登录时重建用户角色 映射声明字段到Alma字段 XSL配置文件 - 选择保存。

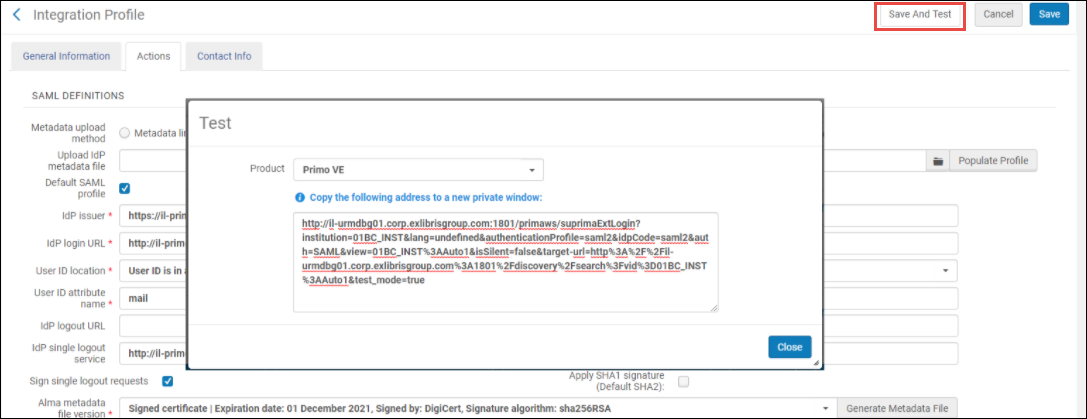

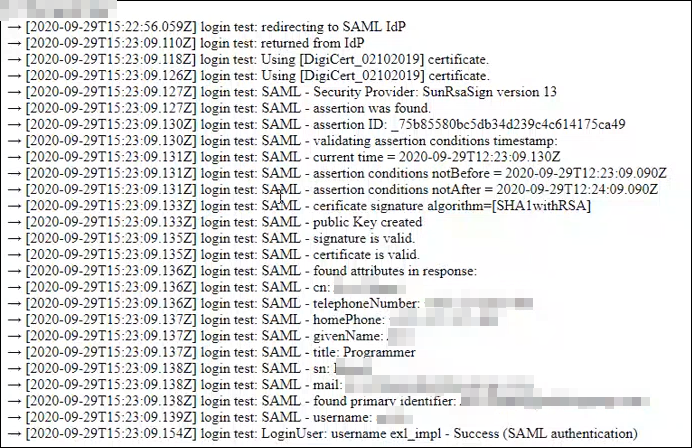

测试SAML集成配置文件的认证

您可以直接从SAML配置页面测试你的SAML集成。这会移除从Alma登出的需求并再次登录,如果认证失败,提供错误原因。

在测试SAML集成配置文件之前,保存配置文件!这使得您可以恢复到现有的配置文件(如果需要)。如果没有保存配置文件,Alma会使用新版本的配置文件替换现有的配置文件。

- 一旦在SAML集成配置文件中填充了所有相关信息,点击测试按钮。打开弹窗。

- 在弹窗中,从您的机构可用产品列表中选择产品。这会生成到集成配置文件中配置的IdP的测试链接。

如果您在使用bc.alma且想要配置相同域名 - 登录na03.alma。

- 复制该链接并粘贴到不同的浏览器(或者,如果您在使用Chrome,粘贴到无痕浏览选项卡)。您的SAML登录页面打开。

- 提交密码。您将转至显示认证结果和说明哪里成功哪里失败的新页面。 密码仅用于测试且无法实际登录到此处输入的用户。

- 关闭测试窗口并返回Alma。按需更新集成配置文件/IdP并再次测试。如果无需更改,保存配置文件。

替换签署证书

如果需要替换签署证书,您必须与您的IdP一起在Alma和Primo VE中都要操作。

即使证书过期,SAML SSO通常也能正常工作。一些IdP强制执行未过期的证书(或可以配置为这样做),Ex Libris确保添加最新的证书,使拥有这些IdP的客户能够更新证书。

Alma元数据文件版本:

- 访问集成配置文件列表屏幕(Alma配置 > 通用 > 外部系统 > 集成配置文件)。

- 在集成类型下拉菜单中,选择SAML。

- 选择现有的集成配置文件,然后在行操作按钮中选择编辑。

- 在“集成配置文件”屏幕中,选择操作选项卡。

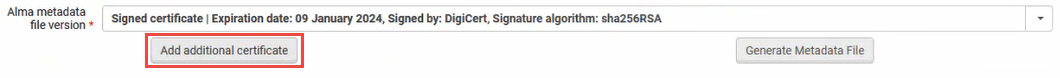

- 在Alma元数据文件版本下拉菜单中,选择新证书。

- 选择生成元数据文件按钮下载文件(或获取指向该文件的链接)。元数据将上传到IdP。

集成配置文件屏幕中的Alma元数据文件版本下拉菜单

集成配置文件屏幕中的Alma元数据文件版本下拉菜单

为了避免停机,Alma和IdP中的更改应该同时进行!与您的IT协调Alma和IdP中完成更改的确切时间。

添加附加证书:

如果您想更改证书而不协调上述流程(Alma元数据文件版本),请完成以下程序:

每个步骤都可以在您方便的时间完成(但要在旧证书过期之前)。

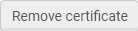

用户可以通过删除新证书来恢复到之前签名的证书。例如,新添加的证书(例如IdP证书1)和先前签名的证书(例如IdP证书2)均加载到Alma。只需使用删除证书( )按钮删除IdP证书1。

)按钮删除IdP证书1。

- 在“集成配置文件”屏幕 > “操作”选项卡中,选择添加附加证书按钮。将显示另一个下拉列表,从中可以选择新证书。选择保存。

- 生成元数据文件(包括两个证书)并将其上传到IdP。

- 从Alma中删除旧证书并选择保存。

- 再次从Alma生成元数据文件(现在仅包含新证书)并将其上传到IdP。

替换IdP登录证书

该部分仅在您的机构在集成配置文件的“IdP证书1/2”部分中只有一个证书时相关。如果两个证书都上传了,同时保留两个证书使得机构可以提前添加新证书,而无需等到IdP切换后再移除旧证书,见下方的自动转期IdP签名证书。

如果您的Alma SAML配置文件中的IdP登录证书需要更改,使用以下三个支持的方法之一上传新证书:

- 自由文本证书,

- 证书文件,

- JKS文件。JSK为信任链证书必需。

请确保执行该更改并在IdP切换到新证书的同时点击保存。否则,SAML认证会在间隔期间失败。

自动切换到新登录认证而不更新Alma中的SAML配置文件可能会导致系统故障。

自动转期IdP签名证书

- 验证集成配置文件是否配置为自动更新以及链接是否有效。

- 在IdP中配置附加证书。

- 等待Alma(以及其他SP,如果存在)读取新元数据。

- 从IdP中删除旧证书。