Sécurité

Restreindre l'authentification Alma en fonction de l'intervalle IP

- Administrateur général du système

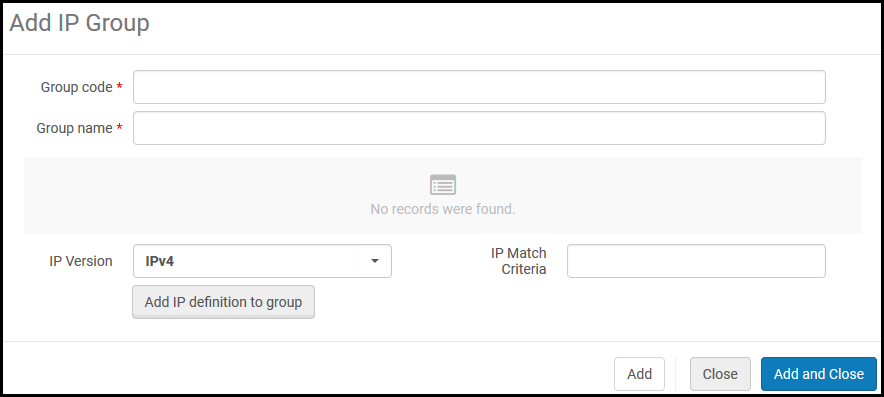

- Sur la page Configuration du groupe IP (Menu de configuration > Général > Sécurité > Configuration de groupe IP), cliquez sur Ajouter un groupe IP. Le panneau Ajouter un groupe IP apparaît.

Ajouter un groupe IP

Ajouter un groupe IP - Renseignez les éléments suivants :

- Code du groupe – Un code pour le groupe IP

- Nom de groupe – Un nom pour le groupe IP, il peut être modifié ultérieurement

- Version IP – IPv4 ou IPv6

- Adresse(s) IP – Une adresse IP spécifique ou une plage IP (deux adresses IP valides séparées par un trait d'union)

- Cliquez sur Ajouter une définition d'IP au groupe L'intervalle est ajouté au groupe et apparaît dans la table.

- Vous pouvez définir plusieurs intervalles IP pour chaque groupe. Répétez les étapes 2 et 3 si nécessaire. Pour supprimer un intervalle, cliquez sur Supprimer dans la liste des actions possibles sur la ligne.

- Lorsque vous avez fini d'ajouter des intervalles IP, cliquez sur Ajouter et fermer. Le groupe IP est ajouté.

Pour modifier le groupe, cliquez sur Modifier dans la liste des actions possibles sur la ligne. Pour supprimer le groupe, cliquez sur Supprimer dans la liste des actions possibles sur la ligne.

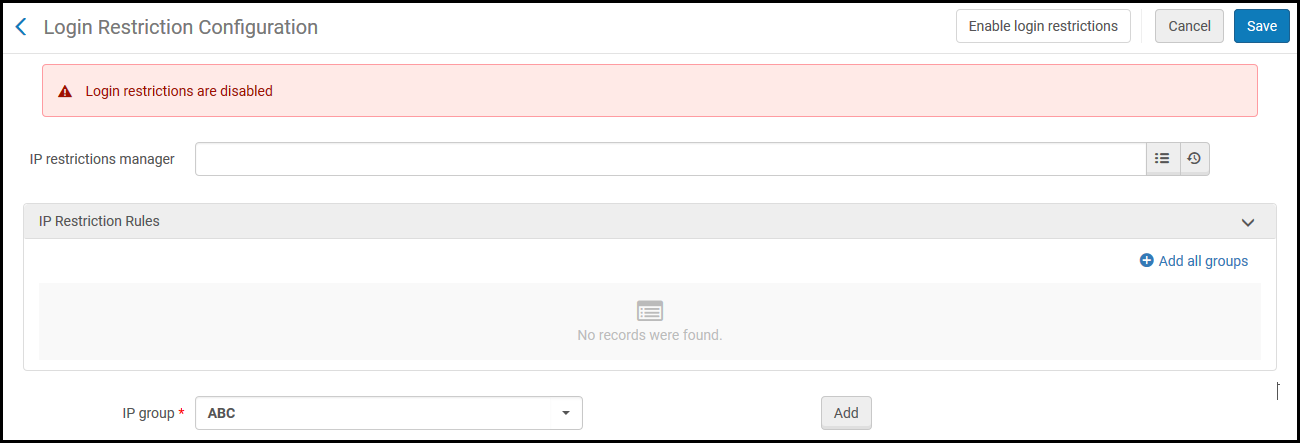

- Ouvrez la page Configuration de restriction de connexion (Menu de configuration > Générale > Sécurité > Configuration de restriction de connexion). Notez que les restrictions de connexion sont désactivées jusqu'à ce que vous les activiez sur cette page.

Configuration de restriction de connexion

Configuration de restriction de connexion - Sélectionnez les groupes IP dans la liste déroulante Groupe IP pour lesquels vous souhaitez autoriser l'accès des adresses IP lors de la connexion, cliquez ensuite sur Ajouter. Vous pouvez cliquer sur Ajouter tous les groupes pour ajouter tous les groupes IP.

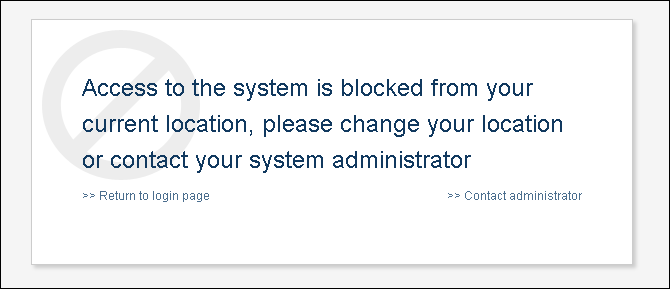

Une fois qu'un groupe IP est sélectionné, il n'est plus possible pour toute autre adresse IP de se connecter.

- Sélectionnez un gestionnaire dans la case Gestionnaire de restrictions d'IP (obligatoire). Ce gestionnaire reçoit tous les messages envoyés par les utilisateurs lorsqu'une tentative de connexion est faite depuis une adresse IP soumise à des restrictions.

- Cliquez sur Activer les restrictions d'authentification. Pour enregistrer vos changements sans activer ou désactiver les restrictions d'authentification, cliquez sur Enregistrer.

- Vous devez cliquer sur Activer les restrictions d'authentification pour que les restrictions de connexion IP prennent effet lors de la connexion.

- Les utilisateurs ayant le rôle Administrateur général du système ne sont sujets à aucune restriction.

- Pour désactiver les restrictions d'authentification ultérieurement, cliquez sur Désactiver les restrictions d'authentification.

Configuration d'en-tête CSP (content security policy - politique de sécurité du contenu)

Vous pouvez activer et configurer les directives d'en-tête CSP pour adapter la politique de sécurité à vos applications web. Pour accéder à cette configuration, rendez-vous sur Configuration > Général > Configuration d'en-tête CSP.

Le panneau d'aperçu en bas affiche les en-têtes et est mis à jour automatiquement quand les paramètres sont modifiés.

Les quatre premières directives (frame-ancestors, object-src, worker-src, upgrade-insecure-requests) sont actives par défaut et ne peuvent pas être désactivées. Vous pouvez cependant ajouter des domaines supplémentaires à la liste blanche dans la colonne Liste autorisée - Ajouts.

Les cinq dernières directives (décrites ci-dessous) sont désactivées par défaut, mais à l'inverse des quatre premières, elles peuvent être activées. Vous pouvez ajouter des domaines supplémentaires à la liste blanche dans la colonne Liste autorisée - Ajouts.

-

form-action :

- cette directive restreint les URL qui peuvent être utilisées en tant que cible pour les envois de formulaire (

<form action="..." />). Elle aide à empêcher l'envoi des formulaires vers des sites malveillants.

- cette directive restreint les URL qui peuvent être utilisées en tant que cible pour les envois de formulaire (

-

base-uri :

- cette directive restreint les URL qui peuvent être utilisées dans l'élément

<base>d'un document. L'élément<base>spécifie l'URL de base à utiliser pour toutes les URL associées dans un document. Le contrôler peut empêcher les attaquants de modifier l'URL de base et de rediriger les liens vers des sites malveillants.

- cette directive restreint les URL qui peuvent être utilisées dans l'élément

-

script-src :

- cette directive spécifie des sources valides pour JavaScript. Elle aide à atténuer les attaques XSS en autorisant uniquement l'exécution de scripts provenant de sources de confiance sur la page. Par exemple, vous pouvez indiquer que les scripts doivent uniquement être chargés depuis votre propre domaine ou depuis un CDN de confiance.

-

frame-src :

- cette directive spécifie les sources valides pour l'intégration de contenu avec

<frame>,<iframe>,<object>,<embed>et<applet>. Elle aide à contrôler les sources qui peuvent être intégrées au cadre et ainsi empêcher le détournement de clics et d'autres types d'attaques basées sur le cadre.

- cette directive spécifie les sources valides pour l'intégration de contenu avec

-

connect-src :

- cette directive restreint les URL que le document peut récupérer à l'aide de mécanismes tels que

XMLHttpRequest,Fetch,WebSocketet EventSource. Elle aide à contrôler les endroits où les scripts peuvent envoyer des données, réduisant ainsi le risque de fuites de données.

- cette directive restreint les URL que le document peut récupérer à l'aide de mécanismes tels que

-

style-src :

- la directive HTTP

Content-Security-Policy(CSP)style-srcspécifie les sources valides pour les feuilles de style.

- la directive HTTP

-

img-src :

- la directive HTTP

Content-Security-Policyimg-srcspécifie les sources valides pour les images et les favicons.

- la directive HTTP

-

font-src :

- la directive HTTP

Content-Security-Policy(CSP)font-srcspécifie les sources valides pour les polices chargées à l'aide de@font-face.

- la directive HTTP

-

child-src :

- la directive HTTP

Content-Security-Policy(CSP)child-srcdéfinit les sources valides pour les web workers et les contextes de navigation imbriqués à l'aide d'éléments comme<frame>et<iframe>. Pour les web workers, les demandes non conformes sont traitées comme des erreurs réseau fatales par l'agent utilisateur.

- la directive HTTP

-

default-src :

- la directive HTTP

Content-Security-Policy(CSP)default-srcsert de solution de secours pour les autres directives de récupération CSP. Pour chaque directive absente, l'agent utilisateur cherche la directivedefault-srcet utilise cette valeur.

- la directive HTTP

Liste de redirection autorisée lors de la connexion

Pour éviter les problèmes de sécurité potentiels (vulnérabilité des redirections ouvertes), vous pouvez créer une liste de sites de confiance.

-

Vérifiez que le paramètre limit_login_redirects (Configuration > Général > Autres paramètres) est réglé sur true.

-

Accédez à Configuration > Général > Liste de redirection autorisée.

-

Ajoutez une nouvelle ligne pour chaque domaine de confiance. Le code est uniquement descriptif et n'est pas utilisé par Alma.

Il n'est pas nécessaire d'ajouter les domaines appartenant à Ex Libris (*.exlibrisgroup.com).

Éviter le détournement de clic (clickjacking)

- Administrateur général du système

Le clickjacking (ou détournement de clic) est une attaque qui trompe les utilisateurs en leur montrant une page semblant inoffensive, mais qui comprend des commandes réelles de pages sensibles. Ces commandes sont déguisées par l'utilisation de cadres d'arrière-plan qui masquent tout sauf la commande, et l'utilisateur ne peut pas voir qu'il clique réellement sur une fonction sensible sur un autre site web. Les utilisateurs sont ainsi susceptibles de télécharger un malware, de fournir des identifiants de connexion ou des informations sensibles, de transférer de l'argent ou d'acheter des produits en ligne, le tout de manière non intentionnelle.

Pour éviter le clickjacking via les produits ExLibris, Ex Libris a adopté une technique d'atténuation basée sur une règle. Les institutions peuvent désormais indiquer au navigateur les actions à réaliser si leur site est inclus dans un iframe.

Modifier cette page peut endommager les intégrations d'interface d'autres produits. En cas de doute sur l'utilisation de cette page, veuillez consulter l'assistance client d'Ex Libris.

- Ouvrez le tableau Options d'intégration iFrame (Configuration > Général > Sécurité > Options d'intégration iFrame).

- Pour le produit et le composant souhaités, cliquez sur Personnaliser dans la liste des actions sur la lignex.

La gestion d'Alma et d'Esploro ne peut pas être ajoutée à un cadre. Cette configuration ne peut pas être modifiée.

- Dans la colonne Action, sélectionnez l'action à réraliser si votre site est intégré dans un iFrame :

- Tout autoriser (option par défaut) - Autoriser toutes les pages à charge cette page au sein d'un iFrame.

-

Autoriser protégé - Seules les pages de confiance sont autorisées à charger cette page au sein d'un iFrame. Si cette option est sélectionnée, dans la colonne Domains sûrs, indiquez les URL de confiance (le nombre d'URL pouvant être spécifiées n'est pas limité. Pour indiquer plusieurs URL, séparez-les par un espace vide.).

Nous recommandons d'ajouter les pages de cette manière :https://*.SITEWEBICI.com, par exemple, https://*.amazon.com”.

- Tout bloquer - Refuser toute tentative d'intégrer la page dans un cadre.

- Cliquez sur Enregistrer.