SAML - Login Único (SSO)

- Administrador Geral do Sistema

O Alma suporta o perfil de SSO do Navegador Web SAML 2.0. Isso habilita o Alma para trocar informações de autenticação e autorização, o que permite que um usuário faça login ou logout de um sistema externo e seja conectado ao/desconectado do Alma automaticamente, ou vice-versa.

Após a ativação do perfil do Alma e da configuração de terceiros, a equipe de suporte da sua instituição altera o atalho de login do Alma para o seguinte URL (veja Nomes dos Seus Domínios do Alma): https://<domínio do Alma>/SAML.

Para uma visão detalhada do SSO baseado em SAML, consulte https://developers.exlibrisgroup.com/alma/integrations/user-management/authentication/inst_idp/saml.

- Na página Lista de Perfis de Integração (Menu de Configuração > Geral > Sistemas Externos > Perfis de Integração), selecione Adicionar Perfil de Integração. A primeira página do assistente do perfil de integração aparecerá.

- Insira um código e um nome para o perfil de integração.

- Selecione a opção SAML na lista dropdown "Tipo de Integração”.

- Na "Lista dropdown do sistema", selecione o sistema a ser usado para autenticação, como “Shibboleth”.

-

Selecione Próximo. Você será encaminhado para a próxima página.

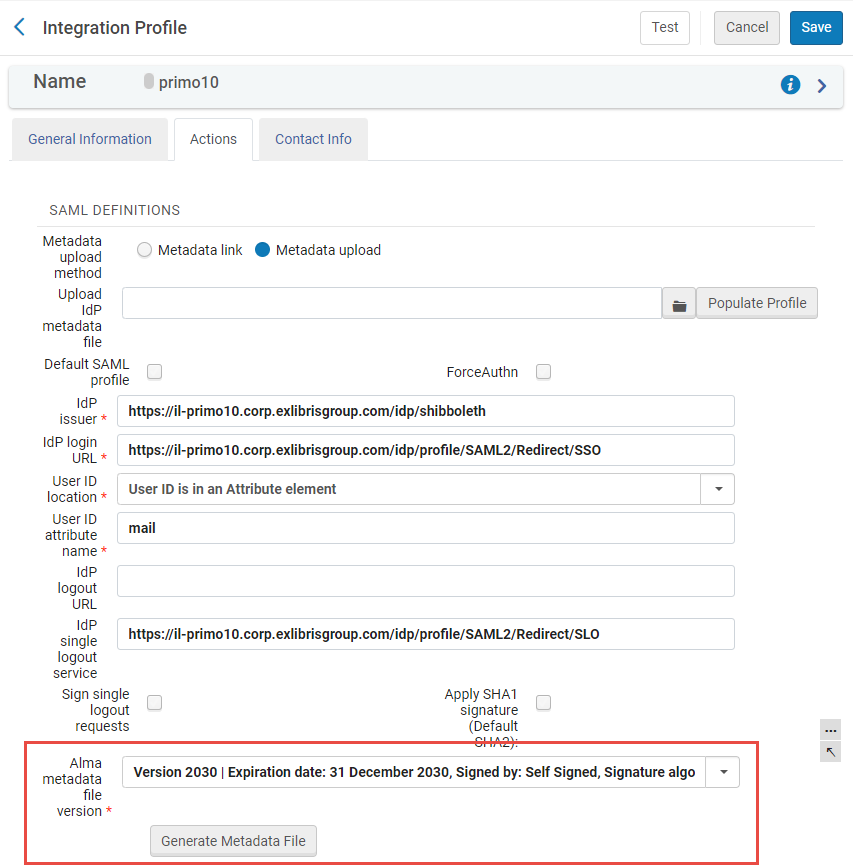

Definições de SAML

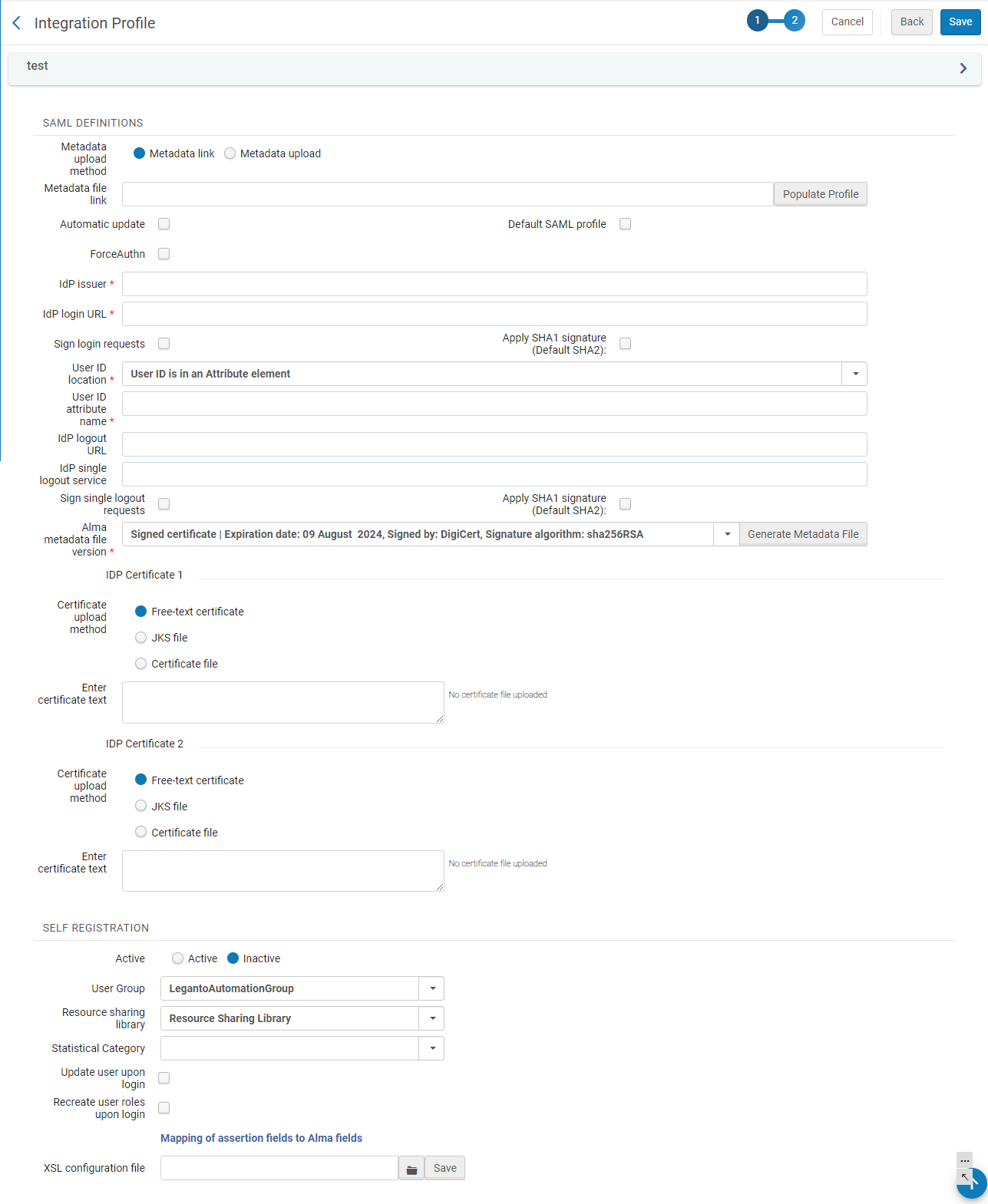

Definições de SAMLNessa página, insira as seguintes informações.

Página do Perfil de Integração de SAML - aba de Ações Campo Descrição Método de Upload de Metadados

Você pode preencher as informações do perfil a partir de metadados. Para isso, selecione a opção Link de Metadados e forneça a localização do link no campo Link de arquivo de metadados. Para usar o upload de metadados, selecione a opção Upload de metadados e selecione o arquivo no campo Fazer upload de arquivo de metadados de IdP. Link de arquivo de metadados

Atualização automática Selecione para que o Alma facilite um processo de transferência gerenciando dois certificados de IdP simultaneamente. Isso permite configurar o Perfil de integração para buscar os metadados quando eles forem modificados pelo IdP. Habilitar Atualização automática sobrescreverá as informações do Perfil de Integração a cada 2 horas, de forma semelhante ao que é feito ao clicar no botão "Preencher Perfil". É recomendável testar se o SSO está funcionando antes de aplicá-lo.

Atualmente, o preenchimento automático do perfil só é suportado para certificados de IdP autoassinados. Se o seu IdP usar um certificado de cadeia de confiança para assinatura, será necessário fazer upload de um arquivo JKS manualmente.

Perfil de SAML padrão

Selecione para configurar este perfil como o padrão.

Para usar um perfil que não seja o padrão, use o sufixo /SAML/idpCode/[código do perfil] no URL do Alma.

ForceAuthN Selecione se você deseja forçar a autenticação quando o Alma autentica usuários via SAML. Para mais informações sobre ForceAuthN do SAML, clique aqui.

Se esta caixa de seleção não estiver marcada, quando o Alma autenticar os usuários via SAML, ele o fará diretamente por meio do IdP institucional, proporcionando, assim, uma experiência de SSO aos usuários finais.

Emissor do IdP Se o perfil não foi preenchido automaticamente com metadados (nos campos acima), insira as configurações para Emissor do IdP, URL de Login do IdP, Localização do ID do Usuário, Nome do Atributo de ID do Usuário, URL de Logout do IdP, Serviço de Logout Único do IdP e Assinar Solicitações de Logout Único.

Para mais informações sobre esses campos, veja https://developers.exlibrisgroup.com/alma/integrations/user-management/authentication/inst_idp/saml.

URL de login do IdP Localização do ID do usuário Nome do atributo de ID do usuário URL de logout do IdP Serviço de logout único do IdP Assinar solicitações de logout único Aplicar assinatura SHA1 (Padrão SHA2) Selecione Aplicar assinatura SHA1 (Padrão SHA2) para alterar a assinatura do perfil para SHA1 (também chamada de SHA128) e usá-la para assinar as solicitações de logout.

Para perfis criados após julho de 2020, o padrão é SHA2 (também chamada de SHA256), mas você pode alterá-la para SHA1, se necessário.

Para perfis existentes antes da introdução da SHA2 em julho de 2020, o padrão é SHA1, mas você pode alterá-la para SHA2, se necessário.Versão de arquivo de metadados do Alma Selecione uma Versão de arquivo de metadados do Alma. Ao criar um novo perfil, duas opções estão disponíveis, a Versão 20XX autoassinada e o Certificado assinado. Ao editar um perfil existente, três opções estão disponíveis, a Versão 20XX autoassinada, o Certificado assinado e qualquer certificado que estivesse em uso anteriormente. É importante observar a data de validade ao escolher um certificado e substituí-lo antes dessa data. Se você optar por usar um certificado anterior, o Alma continuará aceitando-o, mesmo após a data de vencimento. Se você editar um perfil existente e selecionar um novo certificado, o certificado anterior ficará indisponível depois que o perfil for salvo. Antes de alterar seu certificado, consulte seu departamento de TI. IdP - Certificado 1 / 2 O Alma permite manter dois certificados simultaneamente e tenta a autenticação usando ambos. Isso é útil quando um IdP de SAML altera seu certificado (por motivos de segurança). O certificado precisa ser atualizado no perfil de integração. Manter dois certificados simultaneamente permite que a instituição adicione o novo certificado antecipadamente, sem remover o certificado antigo até que o IdP tenha feito a troca. Manter somente um certificado pode causar períodos de inatividade se o certificado não for atualizado ao mesmo tempo em ambos os sistemas, pois o Alma não confia na resposta do IdP assinada com o certificado "errado".

Os certificados são cíclicos: adicionar um 3º certificado removerá o 1º, e o novo certificado se tornará o 2º. O upload de um segundo certificado não é obrigatório.

Para cada certificado, selecione o tipo para upload em Método de upload de certificado (veja https://developers.exlibrisgroup.com/alma/integrations/user-management/authentication/inst_idp/saml). O Alma aceita uploads de arquivos, entradas de certificado de texto livre ou arquivos JKS. Se arquivo JKS ou arquivo de certificado de texto livre for selecionado, será exibido um campo para selecionar o arquivo do sistema de arquivos do usuário. Se Certificado de texto livre for selecionado, será exibido um campo para aceitar o texto do certificado. Uma nota ao lado do campo indica se o upload de um certificado já foi feito.

A partir de 1º de janeiro de 2017, o Alma não oferece mais suporte a certificados usando o algoritmo de criptografia MD5withRSA. Para mais informações, consulte https://blogs.oracle.com/java-platform-group/entry/strengthening_signatures.

Ativo Se você deseja que um novo usuário do Alma seja criado automaticamente quando um usuário SAML autenticado que não tiver usuário do Alma fizer login, selecione Ativo na seção de Autorregistro. - Insira o Grupo de Usuários, a Biblioteca de Recursos Compartilhados e a Categoria de Estatística que você deseja atribuir ao usuário criado automaticamente.

- Você também pode definir o mapeamento de atributos de SAML para seus campos de usuários correspondentes no Alma selecionando o link Mapeamento de campos de afirmação para campos do Alma.

- Insira o nome do campo do Alma no campo Código. Insira o código de afirmação de SAML na Descrição.

- Selecione Personalizar.

Grupo de Usuários Biblioteca de Recursos Compartilhados Categoria de Estatística Atualizar usuário após login Recriar funções de usuário ao fazer login Mapeamento de campos de afirmação para campos do Alma Arquivo de configuração XSL - Selecione Salvar.

Testar Autenticação no Perfil de Integração de SAML

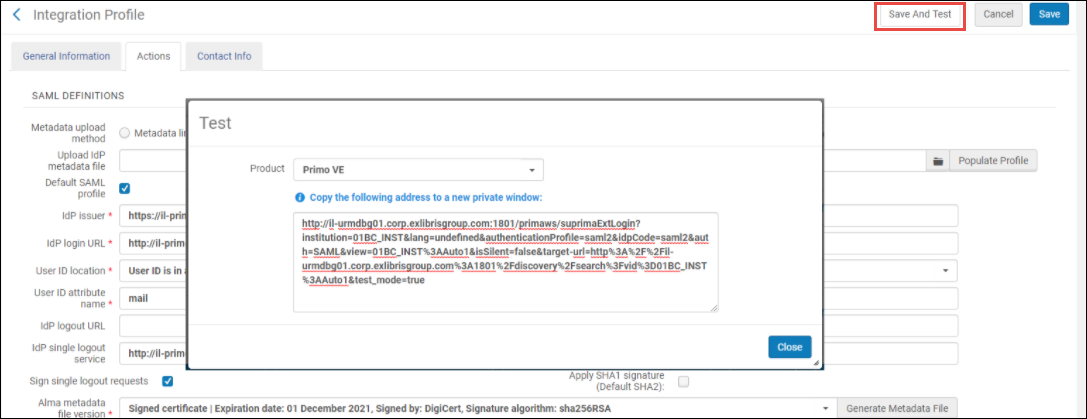

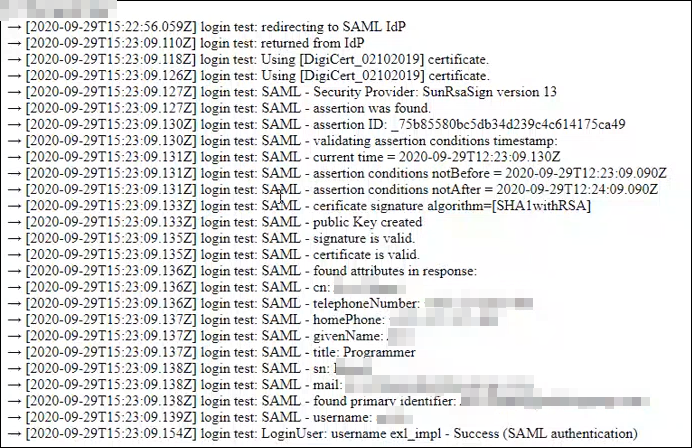

Você pode testar sua integração de SAML diretamente na página de configuração de SAML. Isso elimina a necessidade de sair do Alma e fazer login novamente e, se a autenticação falhar, fornece uma indicação clara do que deu errado.

Salve o perfil de integração de SAML antes de testá-lo! Isso permite que você volte ao perfil existente (se necessário). Se você não salvar o perfil, o Alma trocará o perfil existente pela nova versão.

- Depois de preencher todas as informações relevantes no perfil de integração de SAML, clique no botão Testar. Uma pop-up será aberta.

- Na pop-up, selecione o produto na lista de produtos disponíveis da sua instituição. Isso gera um link de teste para o IdP definido no perfil de integração.

Se você trabalha com bc.alma e deseja configurar o mesmo domínio - faça login em na03.alma.

- Copie este link e o cole em um navegador diferente (ou, se estiver trabalhando com o Chrome, em uma aba anônima). A sua página de login de SAML será aberta.

- Envie suas credenciais. Você será redirecionado para uma nova página que mostra o resultado da autenticação e mensagens adicionais explicando o que aconteceu e o que possivelmente deu errado. As credenciais são usadas apenas para o teste e o login do usuário cujas credenciais foram inseridas não é realmente feito.

- Feche a janela de teste e retorne ao Alma. Se necessário, atualize o perfil de integração/IdP e realize o teste novamente. Se nenhuma alteração for necessária, salve o perfil.

Substituindo um Certificado Assinado

Se você precisar substituir seu Certificado Assinado, deverá fazê-lo no Alma e no Primo VE, em coordenação com seu IdP.

O SAML - Login Único normalmente funciona mesmo com certificados expirados. Alguns IdPs implementam certificados não expirados (ou podem ser configurados para fazê-lo), e a Ex Libris garante que certificados atualizados sejam adicionados, permitindo que os clientes com esses IdPs atualizem o certificado.

Versão do Arquivo de Metadados do Alma:

- Abra a tela da Lista de Perfis de Integração (Configuração do Alma > Geral > Sistemas Externos > Perfis de Integração).

- No menu dropdown Tipo de Integração, selecione SAML.

- Selecione um Perfil de Integração existente e, no botão de ações da linha, selecione Editar.

- Na tela do Perfil de Integração, selecione a aba Ações.

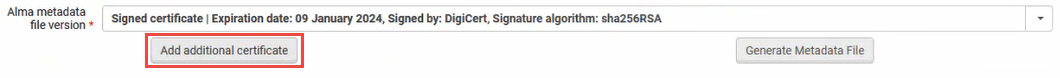

- No menu dropdown Versão de arquivo de metadados do Alma, selecione um novo certificado.

- Selecione o botão Gerar Arquivo de Metadados para fazer download do arquivo (ou obter um link direcionando para ele). O upload dos Metadados será feito no IdP.

Menu dropdown da versão do arquivo de metadados do Alma na tela do Perfil de Integração

Menu dropdown da versão do arquivo de metadados do Alma na tela do Perfil de Integração

Para evitar períodos de inatividade, as alterações no Alma e no IdP devem ser feitas ao mesmo tempo! Coordene com seu departamento de TI o momento exato em que a alteração será feita no Alma e no IdP.

Adicionar Certificado Adicional:

Se você desejar alterar o certificado sem coordenar o processo indicado acima (versão do arquivo de metadados do Alma), realize os seguintes procedimentos:

Cada etapa pode ser realizada em um horário conveniente para você (PORÉM, antes que o certificado antigo expire).

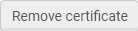

Os usuários podem retornar para o certificado assinado anteriormente removendo o novo certificado. Por exemplo, o certificado recém-adicionado (por exemplo, Certificado de IdP 1) e o certificado assinado anteriormente (por exemplo, Certificado de IdP 2) são carregados no Alma. Simplesmente remova o Certificado de IdP 1 usando o botão Remover Certificado ( ).

).

- Na aba Tela do Perfil de Integração > Ações, selecione o botão Adicionar outro certificado. Outro dropdown é exibido permitindo que você selecione o novo certificado. Selecione Salvar.

- Gere um arquivo de metadados (que inclua ambos os certificados) e faça seu upload no IdP.

- Remova o certificado antigo do Alma e selecione Salvar.

- Novamente, gere o arquivo de metadados do Alma (que incluirá apenas o novo certificado) e faça seu upload no IdP.

Substituindo um Certificado de IdP Assinado

Esta seção é relevante somente se sua instituição tiver apenas um certificado na seção "IdP - Certificado 1 / 2" do perfil de integração. Se o upload de dois certificados foi feito, manter dois certificados simultaneamente permite que a instituição adicione o novo certificado antecipadamente, sem remover o certificado antigo até que o IdP tenha feito a troca, consulte Transferência Automática de um Certificado de IdP Assinado, abaixo.

Se o certificado de assinatura do IdP no seu perfil de SAML do Alma estiver prestes a mudar, faça upload do novo certificado usando um dos três métodos suportados:

- Certificado de texto livre,

- Arquivo de certificado,

- Arquivo JKS. JKS é necessário para certificados de cadeia de confiança.

Certifique-se de realizar esta alteração e clique em Salvar ao mesmo tempo que o IdP muda para o novo certificado. Caso contrário, a autenticação de SAML falhará durante este intervalo.

A alteração automática para um certificado de assinatura mais recente, sem atualizar o perfil de SAML no Alma, pode causar uma queda do sistema.

Transferência Automática de um Certificado de IdP Assinado

- Verifique se o Perfil de integração está configurado para atualização automática e se o link é válido.

- Configure um certificado adicional no IdP.

- Aguarde até que o Alma (e outros SPs, se existirem) leiam os novos metadados.

- Remova o certificado antigo do IdP.